Realizar una auditoría de un firewall no es solo una buena práctica, es una necesidad en cualquier entorno corporativo serio. En esta serie de artículos, vamos a desglosar paso a paso cómo llevar a cabo una auditoría técnica sobre dispositivos Fortigate, uno de los firewalls más utilizados en entornos empresariales.

En esta primera parte, nos enfocaremos en la configuración a nivel de sistema (system). Este es el punto de partida para entender la postura de seguridad general del equipo y establecer una base sólida para el resto de la auditoría.

1. Acceso y exportación de la configuración

Antes de cualquier análisis, se debe obtener una copia de la configuración actual del firewall:

- Método 1: GUI

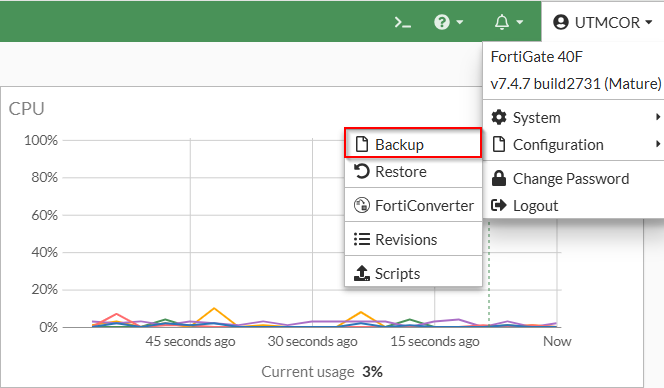

Ir aDashboard > Configuration > Backup.

Una vez estemos en la ventana principal, arriba a la derecha veremos nuestro nombre de administrador. Saldra la opcion de Configuration > Backup - Método 2: CLI

Conectarse por SSH o consola y ejecutar:

execute backup config ftp "Nombre_del_Fichero".conf "IP_FTP" "Usuario" "contraseña"- Nombre_del_Fichero: Nombre que se le da al fichero de la configuracion. Se recomienda que sea un nombre identificativo.

- IP_FTP: IP interna o externa donde se guardara la configuracion.

- Usuario: Usuario para entrar al FTP. Recordar que debe ser una conexión segura y debe estar protegida mediante autentificación.

- Contraseña: Contraseña para entrar al FTP

2. Parámetros del sistema clave a revisar

Estos son los elementos esenciales que debes revisar en la sección system:

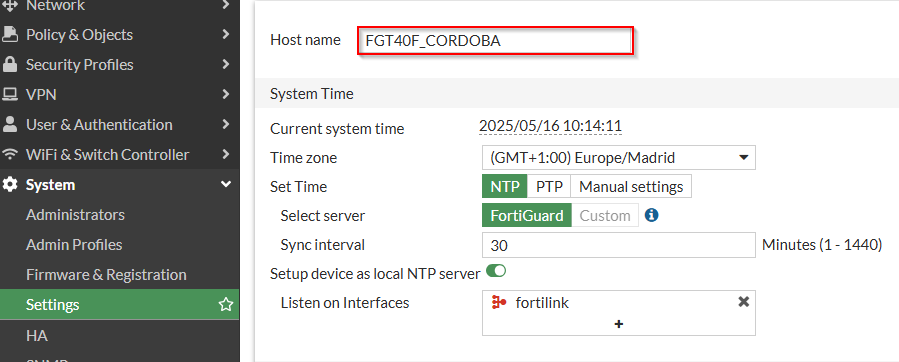

🔐Hostname y gestión de identidad

config system global

set hostname "FW-NombreClaro"

end- Un hostname claro facilita la trazabilidad en los logs y en herramientas SIEM.

⚙️Configuración de Administración del Fortigate

Una parte crítica en cualquier auditoría de firewall es validar cómo se accede al equipo a nivel administrativo. En el caso de Fortigate, esto implica revisar los puertos de acceso, los métodos permitidos y el uso de certificados seguros. Cualquier descuido aquí puede traducirse en una puerta abierta para atacantes.

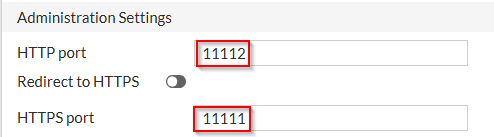

🌐 Puertos de Administración

Fortigate, por defecto, expone ciertos servicios por puertos estándar. Esto representa un riesgo, ya que son los primeros que serán escaneados o atacados. Por tanto, es recomendable modificar estos valores:

- HTTP Port

- Por defecto: 80

- Recomendación: Cambiar a un puerto no estándar y deshabilitar HTTP completamente.

- En la interfaz gráfica, desactiva la opción “Redirect HTTP to HTTPS” para evitar que los navegadores sigan intentando conectar por HTTP.

- HTTPS Port

- Por defecto: 443

- Recomendación: cambiar a un puerto no común (por ejemplo, 8443 o uno definido según tu política interna).

- Esto reduce la visibilidad del servicio para escaneos automatizados.

config system global

set admin-port 8081 # Ejemplo para HTTP (si se usa)

set admin-sport 8443 # Puerto alternativo para HTTPS

set admin-https-redirect disable

end

🔐 Certificado HTTPS

- Si la organización dispone de un certificado digital propio o emitido por una CA de confianza, se debe usar en la administración por HTTPS.

- Esto proporciona un canal cifrado con validación de identidad, evitando advertencias de navegador y posibles ataques de tipo MITM (Man-In-The-Middle).

config system global

set admin-server-cert "nombre-certificado"

endPunto positivo: Usar un certificado válido demuestra una postura madura de seguridad.

🌐Acceso por SSH y Telnet

- SSH Port

- Por defecto: 22

- Recomendación: cambiar a un puerto alto no común (por ejemplo, 2222 o similar).

- Este pequeño cambio ya reduce el volumen de intentos automatizados de acceso.

- Telnet Port

- Por defecto: 23

- Recomendación: cambiarlo también si está habilitado, aunque lo ideal es deshabilitarlo completamente por ser un protocolo inseguro (sin cifrado).

config system global

set admin-ssh-port 2222

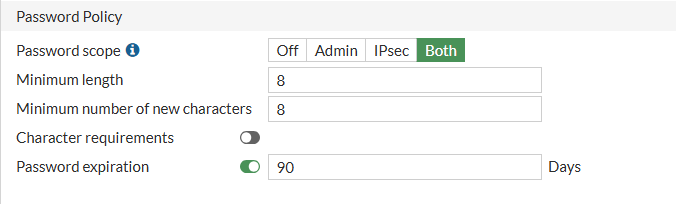

end🔐 Política de Contraseñas (Password Policy) en Fortigate

Cuando se trata de seguridad, una de las líneas de defensa más básicas —y a la vez más vulnerables— es la gestión de contraseñas. En Fortigate, la configuración de una política de contraseñas robusta para los usuarios administrativos es un punto fundamental dentro de cualquier auditoría de sistema.

Una política débil o inexistente puede ser el punto de entrada más sencillo para un atacante.

📋 Elementos clave que debe cubrir la política de contraseñas

A continuación, se detallan los controles mínimos que deberían estar activados y revisados:

1. Longitud mínima

- Recomendación: mínimo de 8 a 12 caracteres.

- Fortigate permite definir este valor directamente en la configuración.

2. Complejidad

- Activar el requisito de que la contraseña contenga al menos:

- Una letra mayúscula

- Una letra minúscula

- Un número

- Un carácter especial

3. Caducidad

- Las contraseñas deben tener un tiempo de vida limitado.

- Recomendación general: 90 días.

4. Historial

- Evitar la reutilización de contraseñas.

- Fortigate permite establecer cuántas contraseñas anteriores se deben recordar.

5. Bloqueo por intentos fallidos

- Configurar un número máximo de intentos fallidos antes de bloquear la cuenta temporalmente.

⚙️ Ejemplo de configuración CLI

config system password-policy

set status enable

set minimum-length 12

set expire-days 90

set warn-days 7

set retry-attempts 3

set lockout-threshold 3

set lockout-duration 60

set reuse-password disable

set require-uppercase enable

set require-lowercase enable

set require-number enable

set require-special-char enable

end

🧠 Conclusiones Finales

En esta primera parte de nuestra auditoría a firewalls Fortigate, hemos abordado los pilares básicos de una configuración segura a nivel de sistema. Desde el control de accesos administrativos, la protección mediante certificados, hasta la definición de políticas de contraseñas, cada elemento revisado contribuye directamente a reducir la superficie de ataque y reforzar la seguridad del dispositivo.

Estos pasos iniciales son fundamentales. No sirven solo como checklist, sino como base sobre la cual se construirá una auditoría completa y profesional.

En el siguiente artículo, entraremos en uno de los bloques más críticos: las políticas de firewall (firewall policies). Veremos cómo auditar reglas activas, identificar configuraciones ineficientes o peligrosas, y cómo aplicar buenas prácticas en la segmentación del tráfico.

Si quieres asegurarte de que tu Fortigate no solo está configurado, sino verdaderamente blindado, no te pierdas la siguiente entrega.

📌 Próximo post: Auditoría de políticas de seguridad en Fortigate – Identificación de reglas ineficientes, huérfanas o demasiado permisivas.