En la Parte 1 de esta serie, nos centramos en la revisión de la configuración a nivel de sistema: exportamos la configuración, aseguramos el acceso administrativo, validamos el hostname y comprobamos el uso correcto de certificados para conexiones seguras.

Ahora, en esta segunda parte, entramos en uno de los puntos más sensibles y críticos de cualquier firewall: las políticas de seguridad.

El módulo “Policy & Objects” en Fortigate es donde se toman decisiones que impactan directamente en la seguridad y el rendimiento de la red. Reglas mal definidas, demasiado abiertas o que ya no se usan pueden convertirse en verdaderos agujeros de seguridad o generar tráfico innecesario.

En este post, empezamos revisando el apartado de Firewall Policy, el núcleo del control de tráfico. Aquí es donde identificaremos:

- 🔍 Reglas ineficientes o duplicadas

- ❌ Políticas huérfanas que no se están utilizando

- ⚠️ Reglas demasiado permisivas que exponen más de lo necesario

1. Revisión de las políticas de firewall: lo que realmente está permitiendo el tráfico

La sección «Firewall Policy» en Fortigate es donde se define qué tráfico está permitido y bajo qué condiciones. Con el tiempo, este apartado puede llenarse de reglas antiguas, mal estructuradas o demasiado abiertas, lo que impacta directamente en la seguridad y el rendimiento del sistema.

Durante una auditoría, este es uno de los puntos que más valor aporta revisar. Aquí te dejo los aspectos clave que deberías tener en cuenta:

🔹 ¿Hay reglas demasiado permisivas?

Uno de los errores más comunes es permitir tráfico desde any hacia any, con el servicio configurado como ALL. Estas políticas pueden parecer cómodas al principio, pero representan un riesgo importante, ya que dejan la red abierta a cualquier tipo de conexión sin control.

Recomendación: Limita estas reglas por zonas, direcciones IP concretas y servicios específicos. Todo lo que no esté justificado, debería bloquearse.

🔹 ¿Hay reglas duplicadas o solapadas?

Es muy frecuente encontrar políticas que se solapan o incluso duplican exactamente la misma condición. Esto genera confusión, hace más compleja la administración y puede producir errores en el filtrado del tráfico.

Recomendación: Revisa políticas con condiciones similares y evalúa si pueden unificarse o eliminarse sin afectar la operación.

🔹 ¿Hay reglas que no se están utilizando?

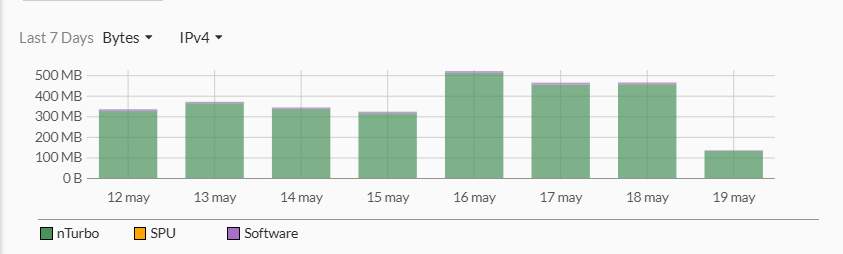

Fortigate permite ver el uso de cada política a través de los contadores de tráfico (bytes/paquetes). Si una regla no ha procesado tráfico en semanas o meses, probablemente ya no sea necesaria.

Consejo: Identifica estas políticas huérfanas, valida si siguen siendo necesarias y, si no, desactívalas o elimínalas para reducir el ruido en la configuración.

🔹 ¿Están bien ordenadas?

Fortigate evalúa las políticas de arriba hacia abajo. Si una regla demasiado genérica está colocada al inicio, puede interceptar tráfico que en realidad debería haber sido procesado por otra más específica.

Recomendación: Asegúrate de que las reglas más específicas están en la parte superior, y deja las genéricas para el final.

🔹 ¿Se están generando logs?

Sin logs, no hay trazabilidad. Es importante que las reglas críticas tengan habilitado el registro de sesiones o eventos para poder auditar, detectar comportamientos anómalos o responder ante incidentes.

Recomendación: Habilita logs al menos en las reglas que afectan a tráfico externo, interzonas o accesos administrativos.

✅ Checklist para auditar las políticas de firewall

| Ítem a revisar | ¿Qué buscar? | Acción recomendada |

|---|---|---|

| 🔓 Reglas demasiado permisivas | any a any, servicio ALL, sin filtros ni seguridad | Restringir por zona, IP o servicio |

| 🧬 Reglas duplicadas o solapadas | Políticas con condiciones idénticas o muy similares | Unificarlas o eliminar lo redundante |

| 🗑️ Reglas huérfanas o sin tráfico | Contadores de bytes/paquetes en cero durante semanas | Eliminar o desactivar |

| 🧮 Orden de las reglas | Reglas genéricas ubicadas antes que reglas específicas | Reorganizar según prioridad y especificidad |

| 📊 Logs habilitados | Políticas sin registro de sesiones o eventos | Activar logs en sesiones importantes |

2. Revisión de políticas DoS: ¿estás realmente protegiéndote contra ataques?

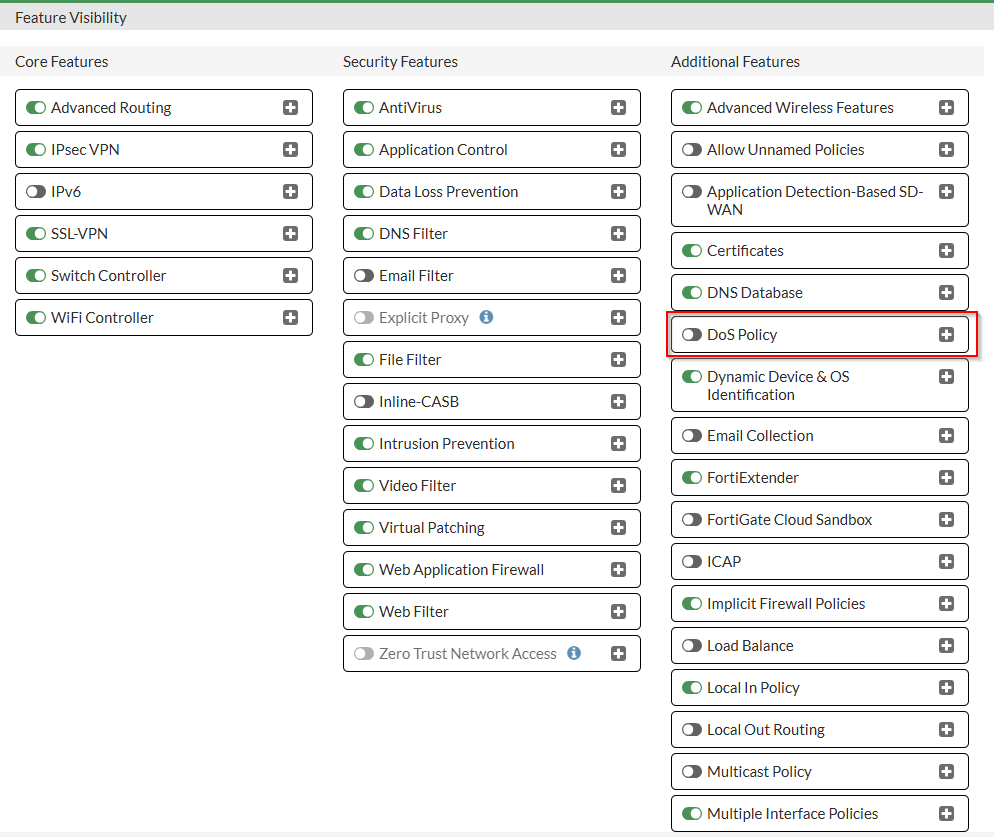

Las DoS Policies (Denial of Service Policies) en Fortigate están pensadas para mitigar ataques de denegación de servicio a nivel de red. Aunque su uso es opcional, en muchos entornos donde hay servicios publicados o tráfico expuesto a Internet, puede marcar una gran diferencia.

Sin embargo, es común encontrar este apartado completamente vacío… o mal configurado. Y eso puede dejar puntos críticos sin protección ante ataques de volumen o escaneos masivos.

🔹 ¿Hay alguna política DoS configurada?

Lo primero que se debe revisar es si se están utilizando DoS Policies. Si no hay ninguna, puede ser un indicio de que el dispositivo no está aprovechando esta capa de protección, especialmente si tiene servicios expuestos (como HTTP, VPNs o RDP).

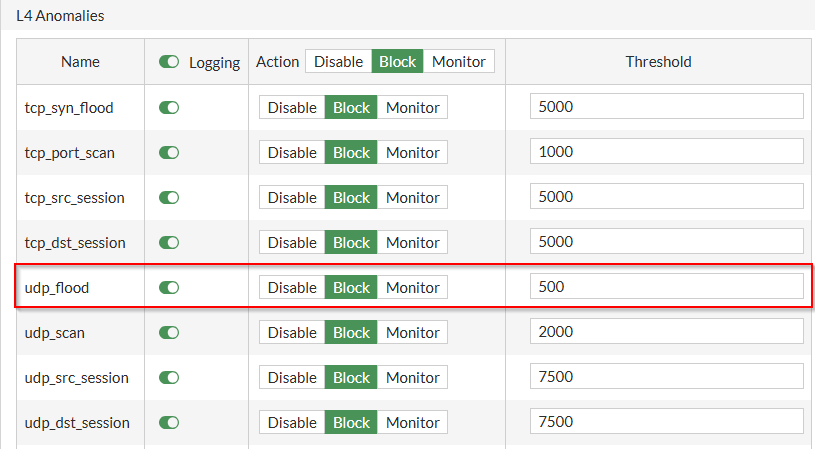

Recomendación: Evalúa si hay tráfico desde Internet hacia servicios internos. Si es así, configura políticas DoS con controles básicos sobre SYN flood, UDP floods y escaneos.

🔹 ¿Están correctamente aplicadas?

Una DoS Policy debe estar asignada a la interfaz de entrada correspondiente y apuntar a los servicios o direcciones que necesitan protección. Si están mal ubicadas o mal referenciadas, no se aplican aunque estén activas.

Revisa: Que las políticas estén asociadas a la interfaz WAN (o a la que expone servicios), y que los objetos de dirección destino sean correctos.

🔹 ¿Están configuradas con sentido?

No se trata solo de activarlas, sino de configurarlas bien. Valores demasiado bajos pueden generar falsos positivos y cortar conexiones legítimas. Valores demasiado altos pueden no detectar un ataque hasta que sea tarde.

Consejo: Ajusta los umbrales según el tipo de servicio. No es lo mismo proteger una página web corporativa que una VPN SSL con 10 usuarios.

🔹 ¿Se está generando log de eventos DoS?

Como todo en seguridad, si no se registra, no se puede auditar. Asegúrate de que las políticas tengan habilitado el log para que puedas identificar patrones de ataque o eventos anómalos.

Checklist para auditar DoS Policy

| Ítem a revisar | ¿Qué buscar? | Acción recomendada |

|---|---|---|

| 🚫 Ausencia total de políticas DoS | El apartado está vacío | Configurar protección para servicios expuestos |

| 🔀 Políticas mal aplicadas | Asociadas a la interfaz o dirección incorrecta | Corregir la asignación |

| ⚙️ Configuración inadecuada | Umbrales genéricos, sin análisis del entorno | Ajustar los valores según tráfico y servicio |

| 📊 Logs desactivados | No se registran eventos DoS | Activar logs para análisis y respuesta |

🧠 Conclusiones finales

Auditar un firewall no se trata solo de revisar si “funciona”, sino de asegurarse de que esté haciendo lo que debe, de la forma más segura y eficiente posible.

En esta segunda parte de la auditoría sobre Fortigate hemos repasado algunos de los puntos más sensibles dentro del módulo Policy & Objects, como:

- La lógica y orden de las políticas de firewall

- La existencia (o no) de protección contra ataques DoS

Este tipo de auditorías, aunque parezcan rutinarias, ayudan a depurar configuraciones, mejorar la seguridad y hacer que el mantenimiento diario del firewall sea mucho más sencillo y predecible.

🔄 Si hace tiempo que no revisas tu configuración en profundidad, este puede ser un buen momento para empezar.