En este artículo vamos a configurar un FortiAuthenticator para que los usuarios que se conecten a la VPN lo realicen con mayor seguridad utilizando el 2FA.

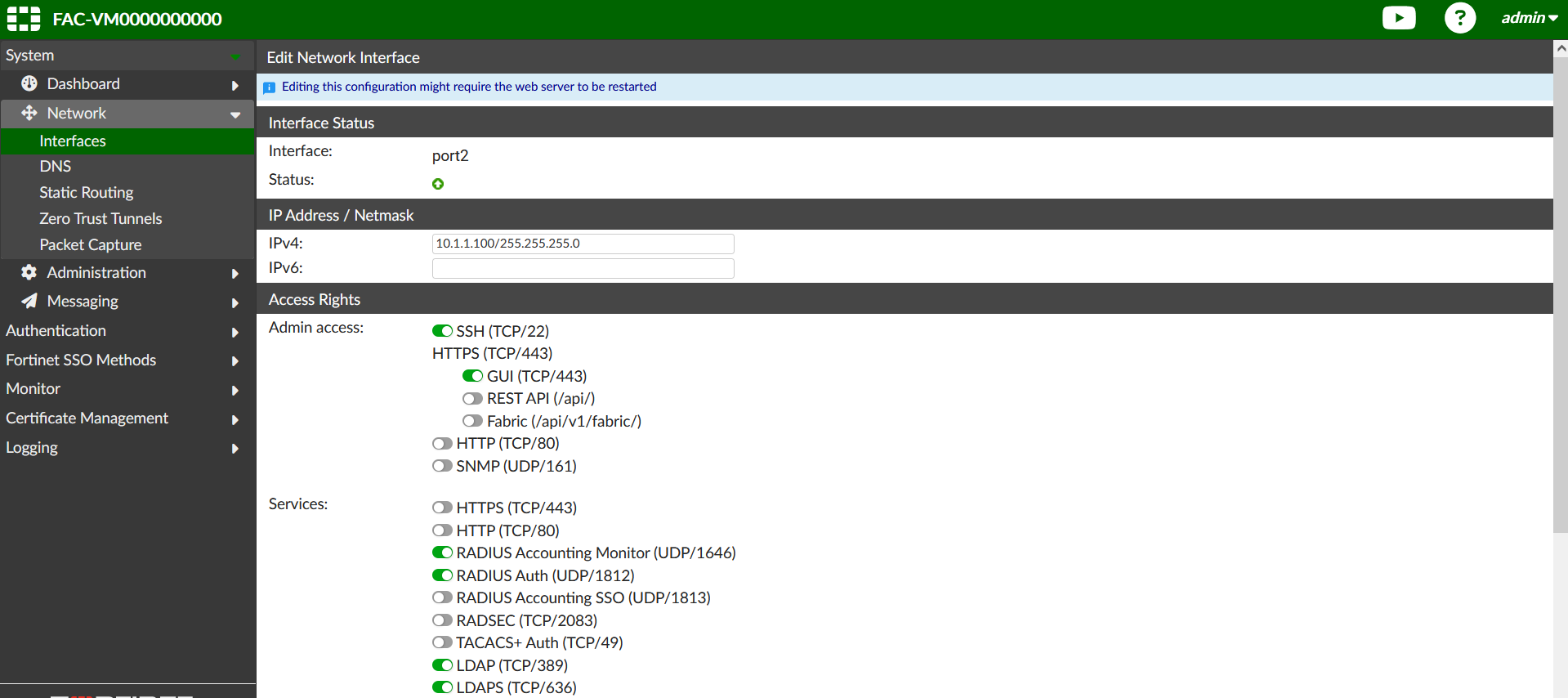

Lo primero que haremos será configurar la interfaz del FAC a la que se conectará el FortiGate:

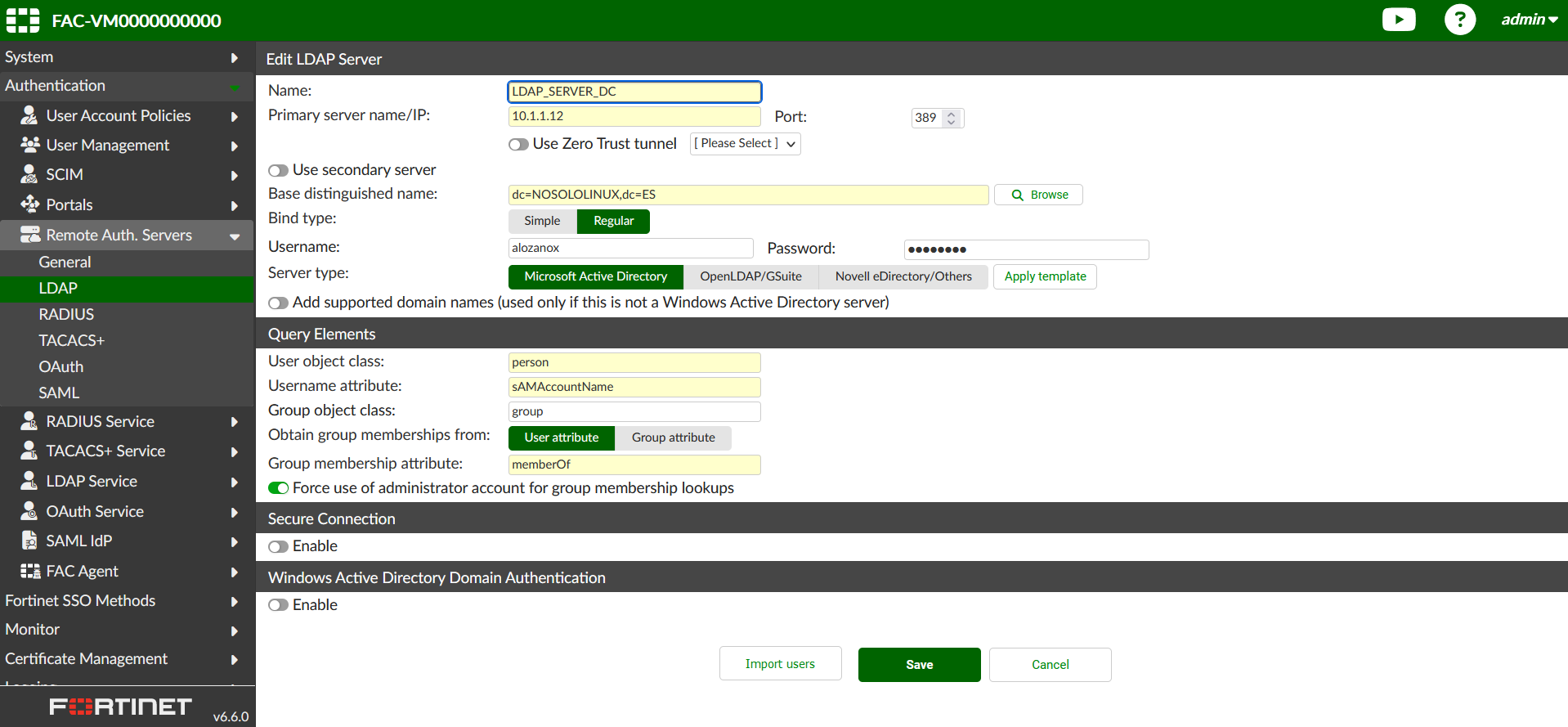

Conectamos el FAC con el servidor LDAP de nuestro DC:

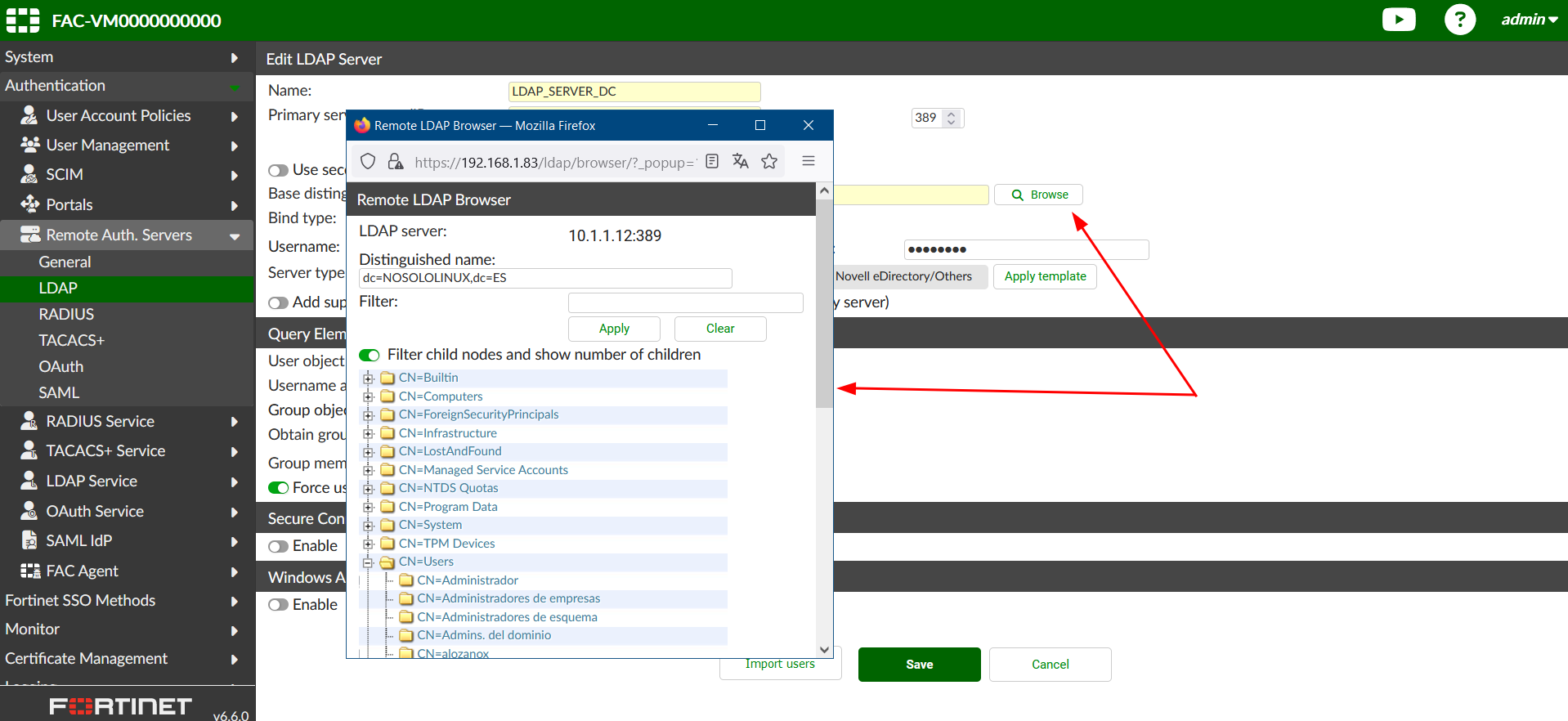

Si todo ha ido bien con la configuración anterior y hacemos click sobre «Browse» nos deberá mostrar el árbol de nuestro Windows Server:

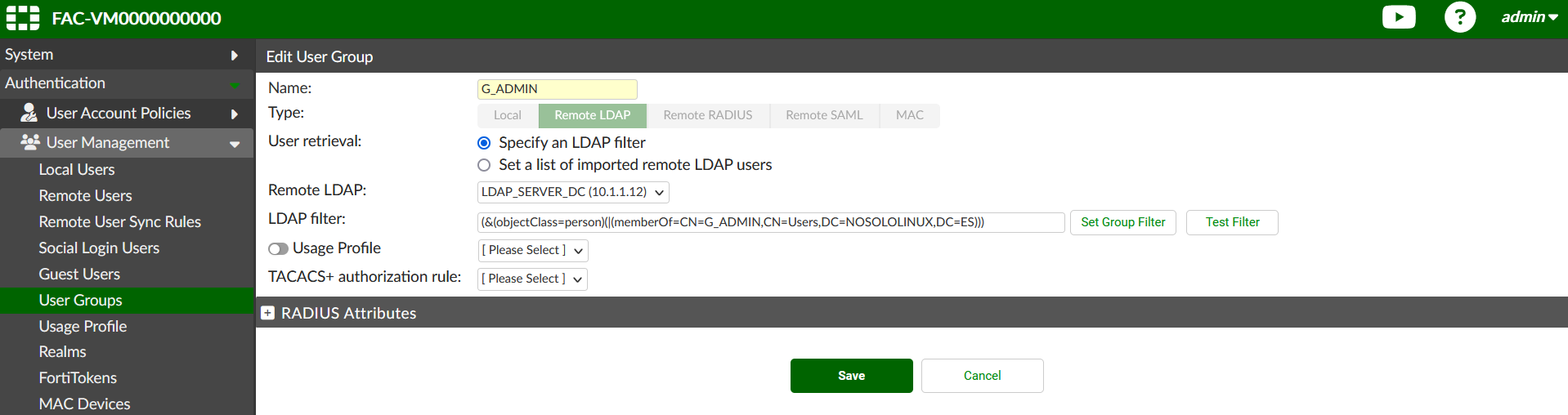

Creamos el grupo de usuarios que utilizaremos posteriormente en la política:

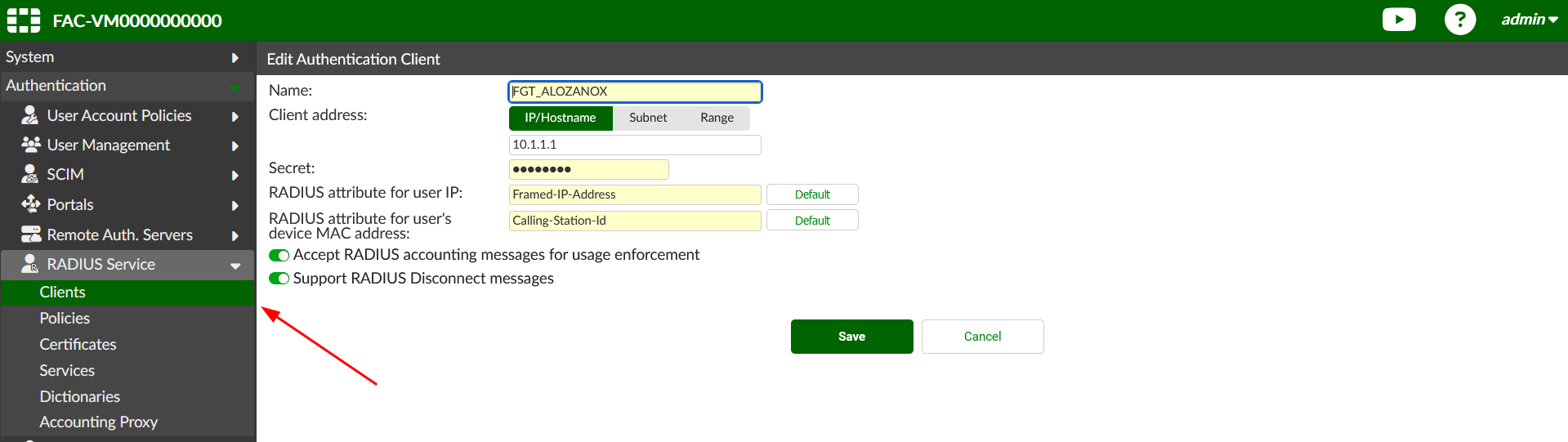

Configuramos nuestros clientes RADIUS, en este caso será el FortiGate:

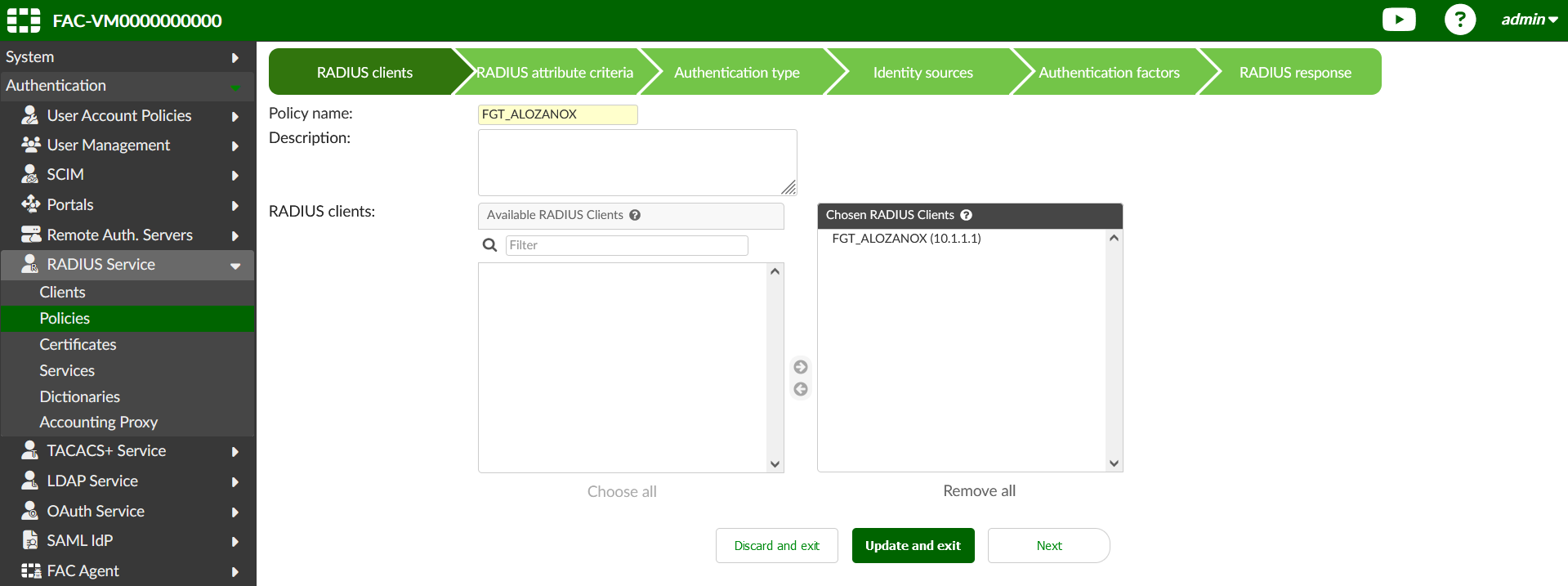

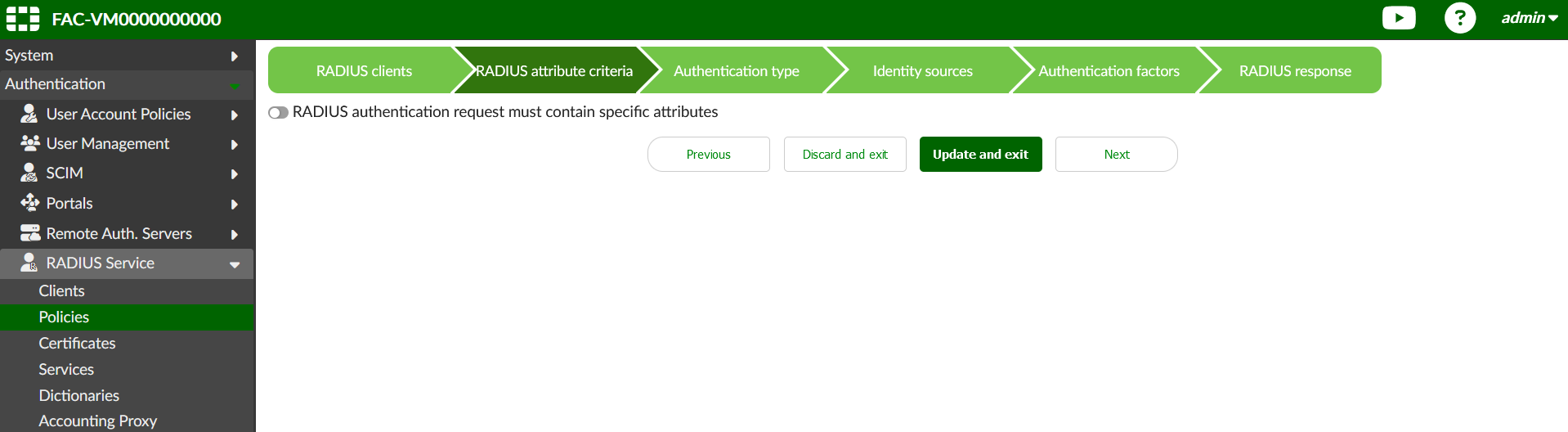

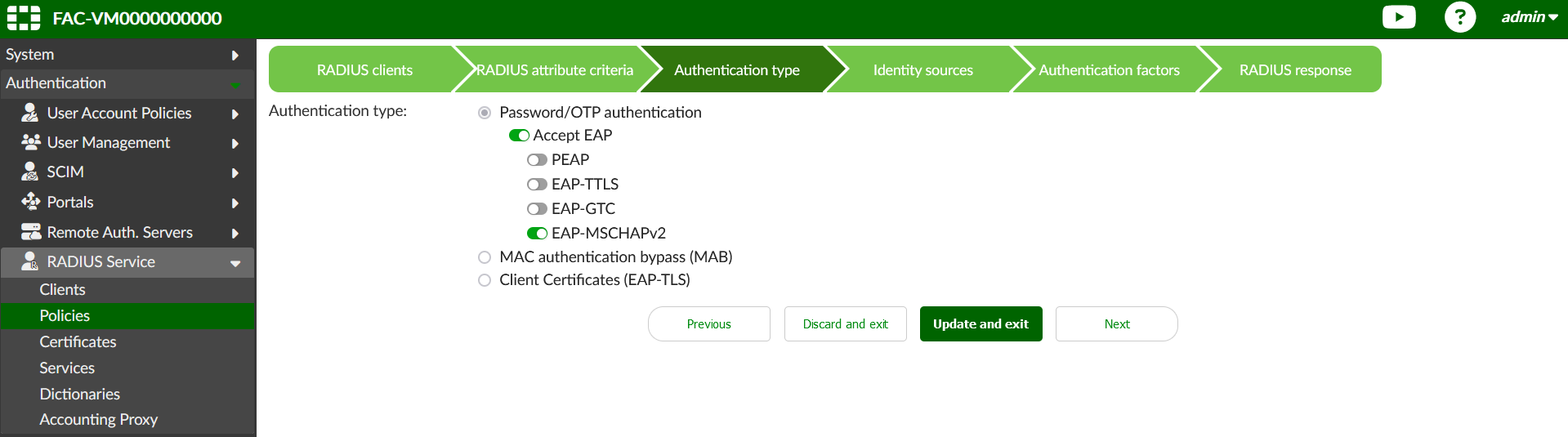

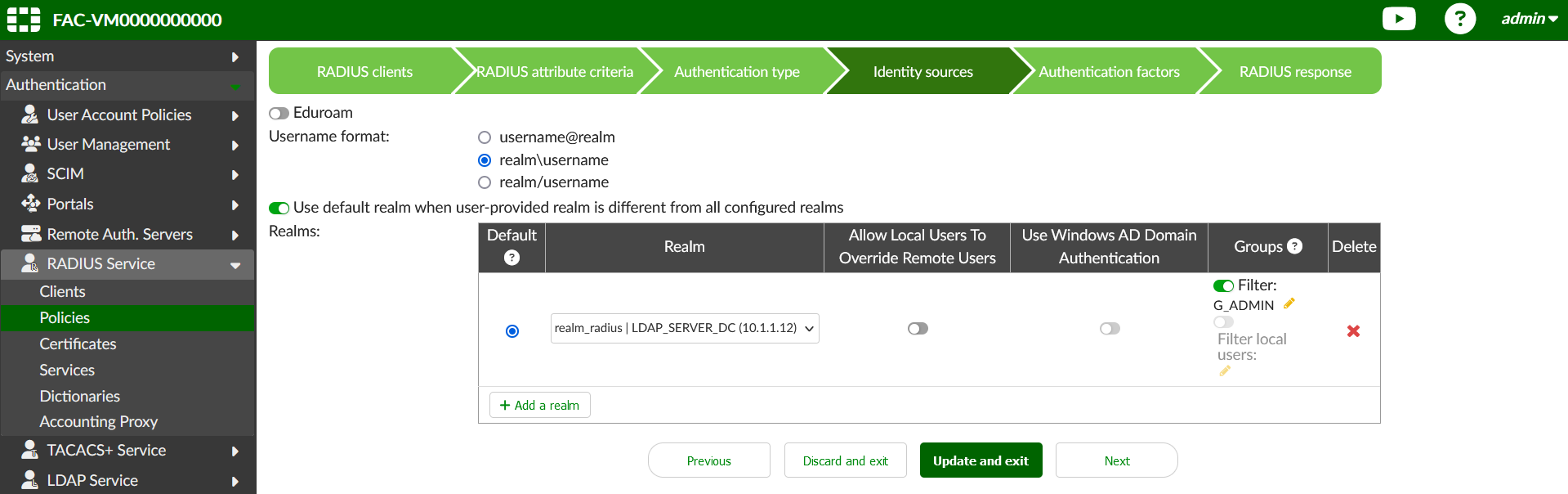

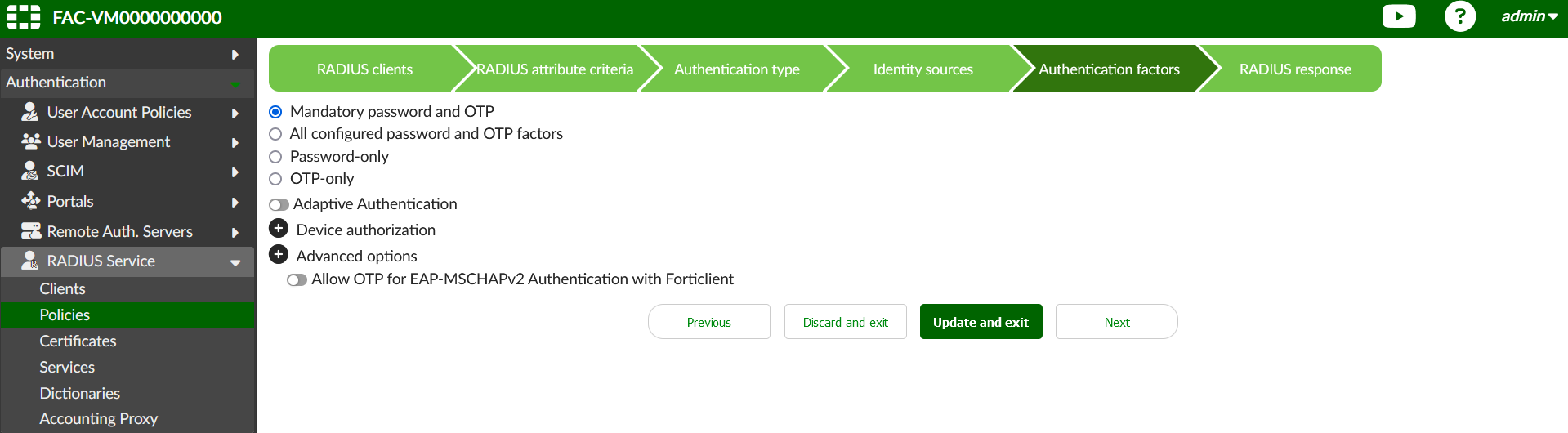

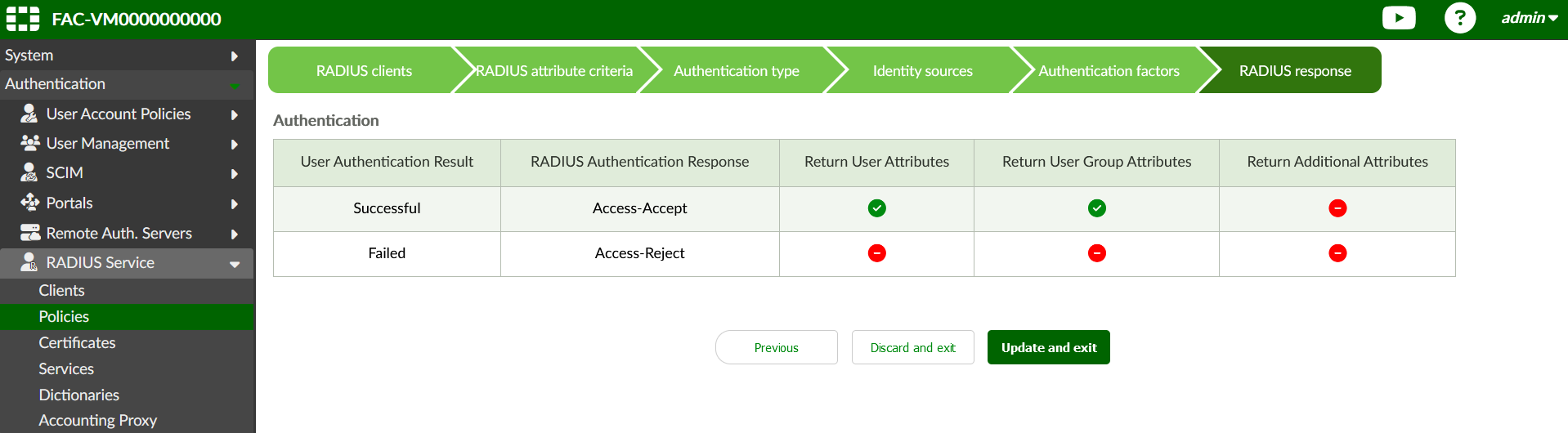

Creamos la Policy en «Radius Service»:

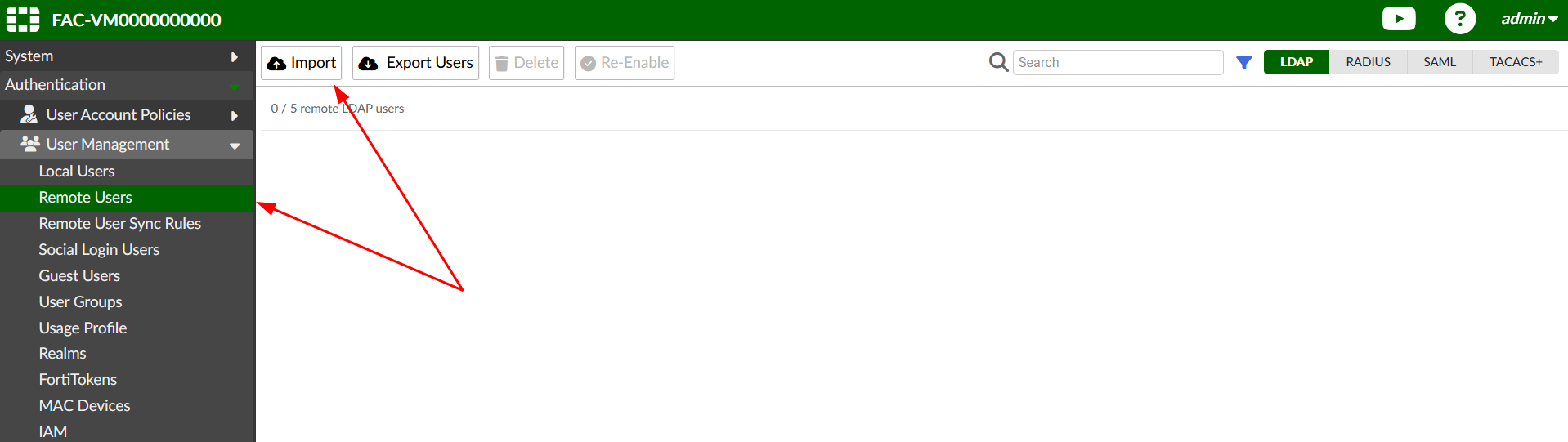

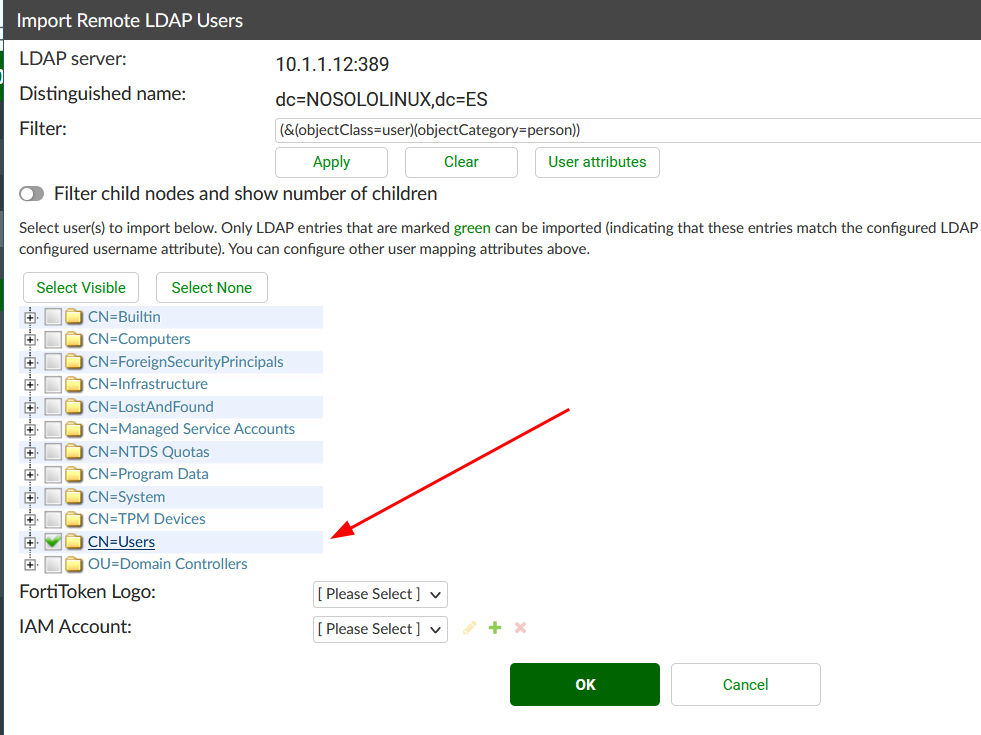

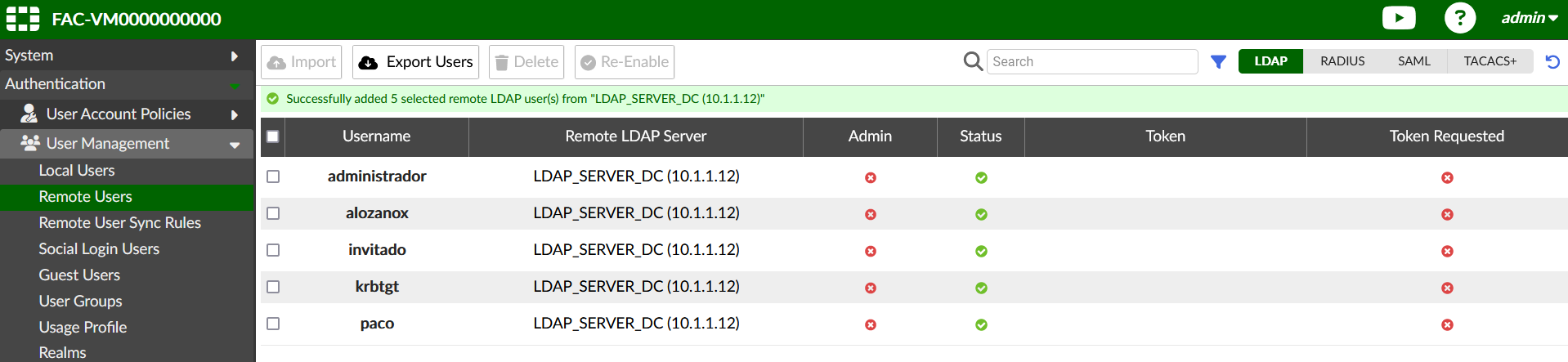

El siguiente paso será importar los usuarios del servidor LDAP:

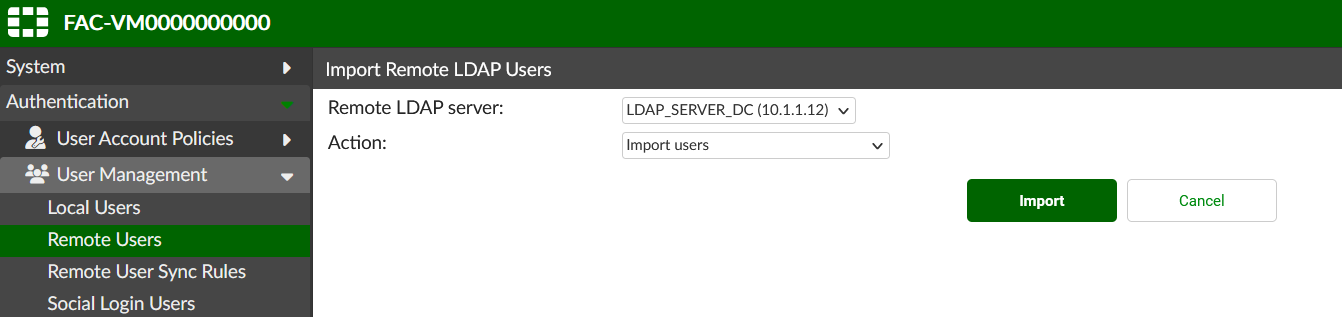

Seleccionamos el directorio «Users»:

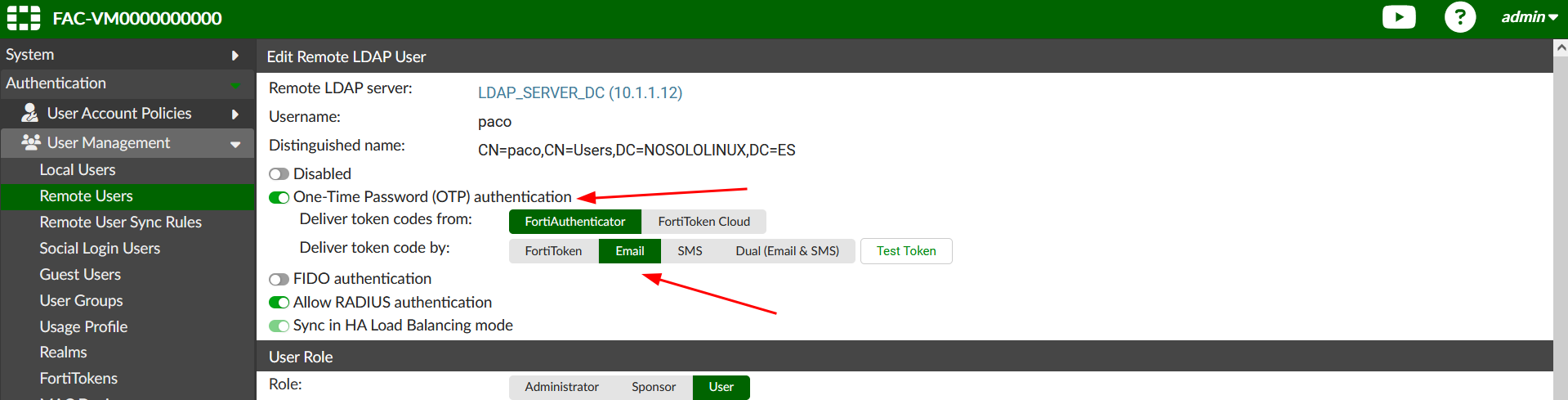

En este caso haremos la prueba con el usuario «paco», de modo que lo editaremos y habilitaremos la opción OTP y que se entregue el token mediante su cuenta de correo:

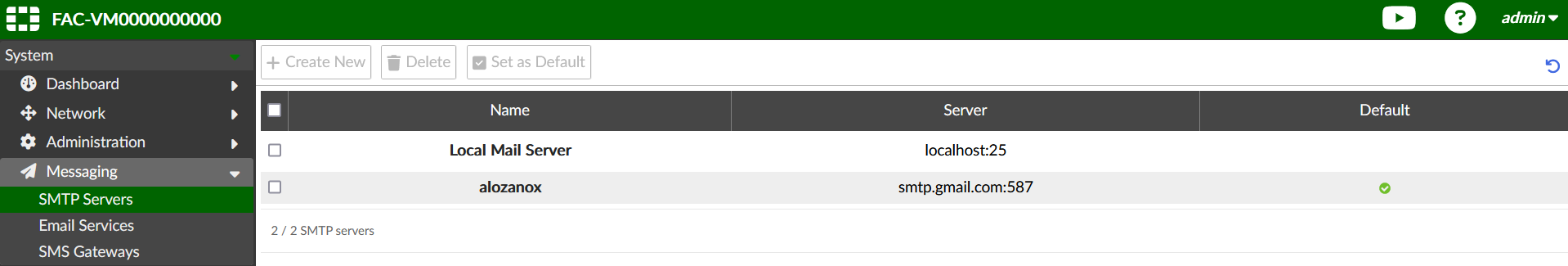

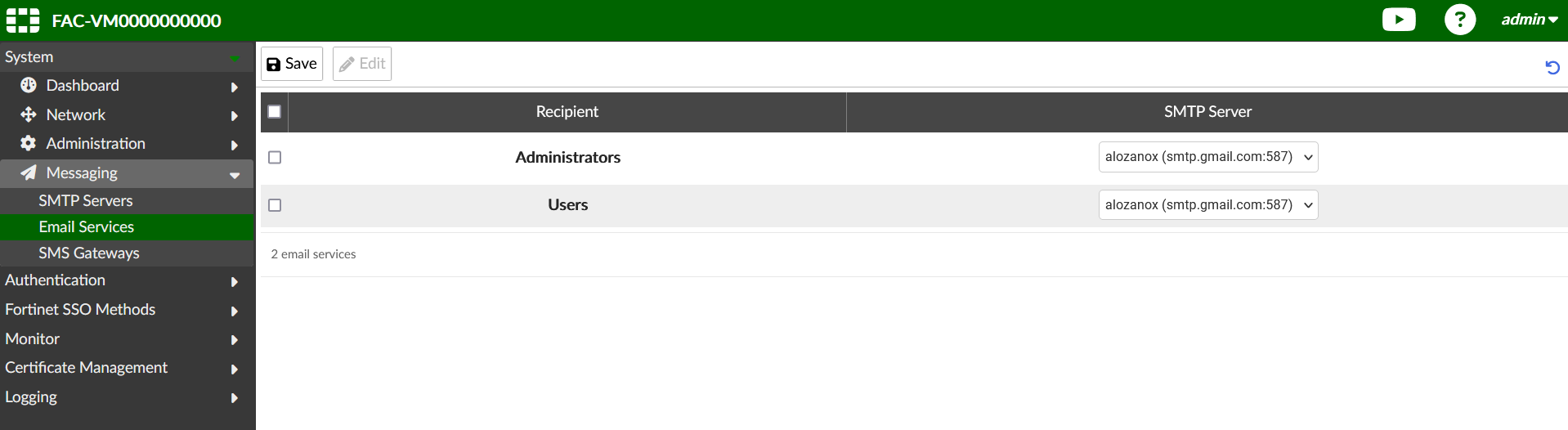

Para recibir el token, en este caso lo haremos vía email, para ello deberemos configurar un servidor SMTP que nos permita enviar los correos. Desde una cuenta de Gmail podéis realizarlo. Os dejo este enlace donde viene muy bien explicado: https://www.ovalsoft.es/configura-gmail-con-aplicaciones-de-terceros/

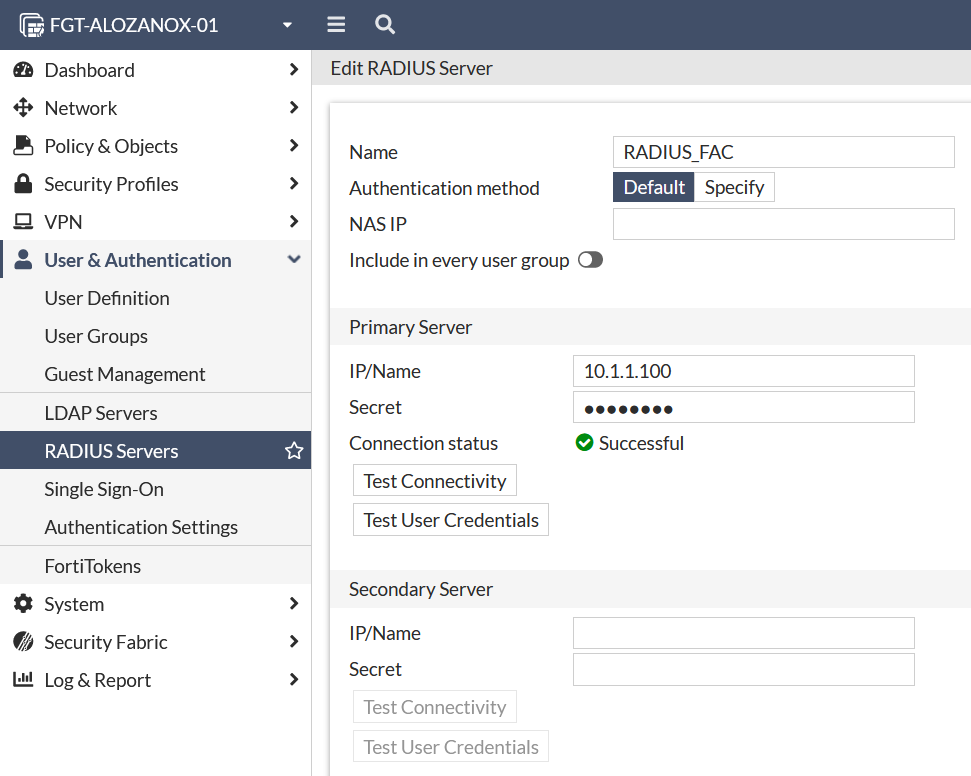

Llegados a este punto, podemos realizar la configuración en el FortiGate. Lo primero que haremos será configurar el servidor RADIUS que apunte al FAC:

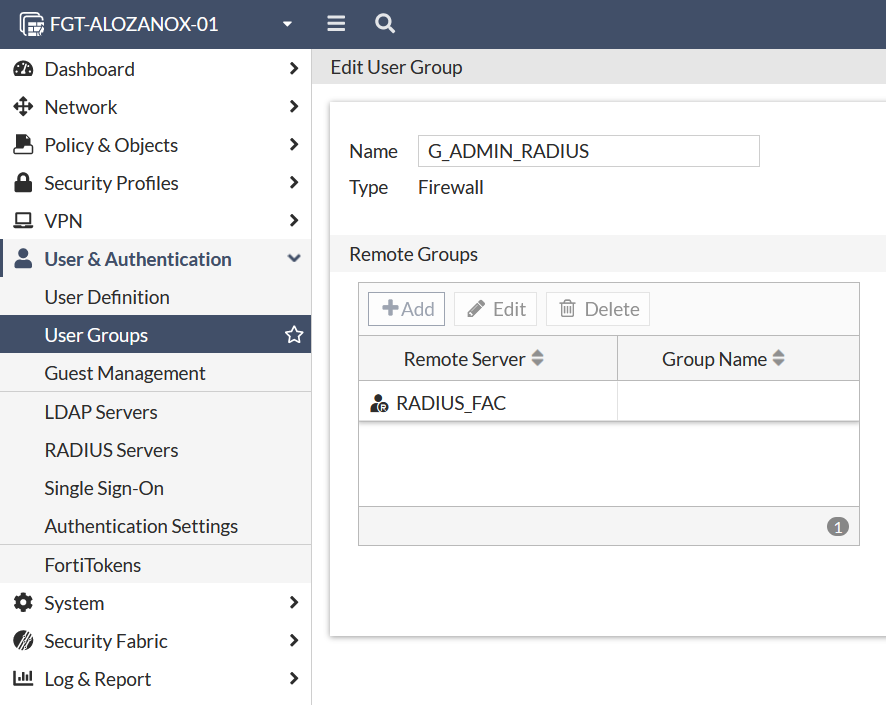

Creamos el grupo de usuarios remoto que apunte de nuevo al RADIUS:

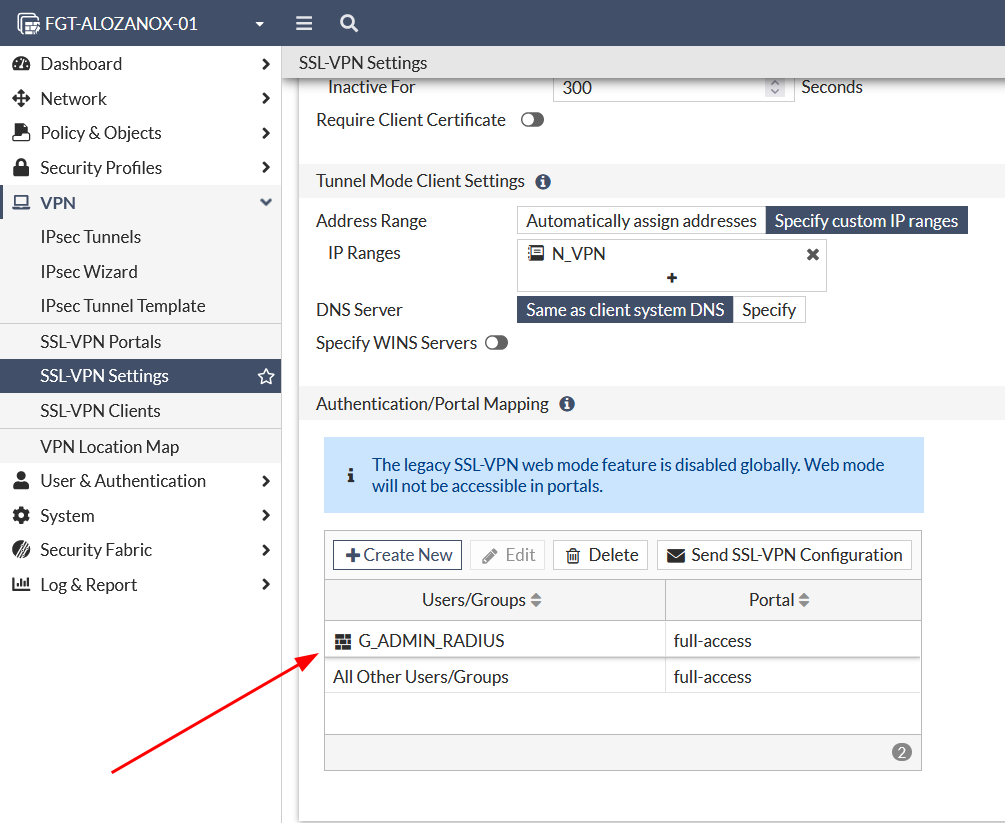

Asociamos el grupo G_ADMIN al portal full-access en este caso, ya que al ser un FGT-VM trial no podemos crear mas portales:

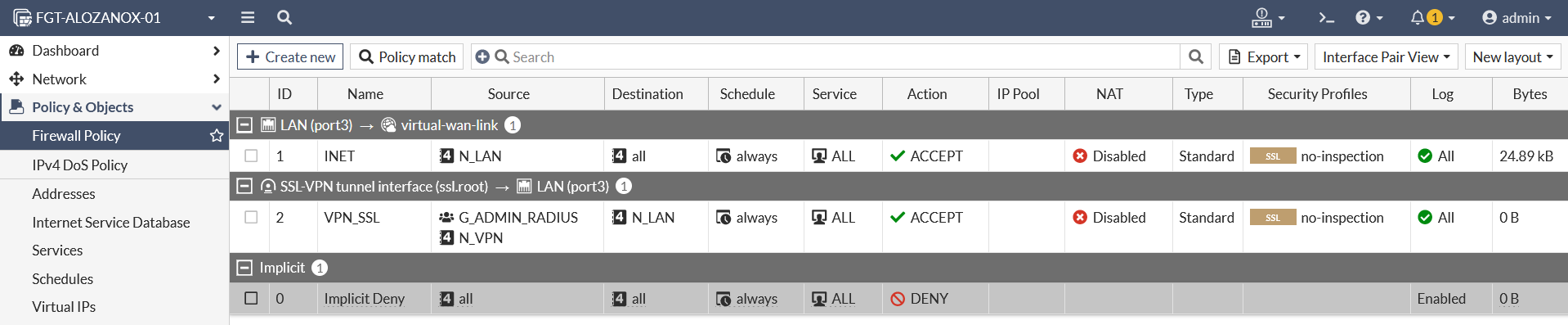

Creamos la regla para la VPN:

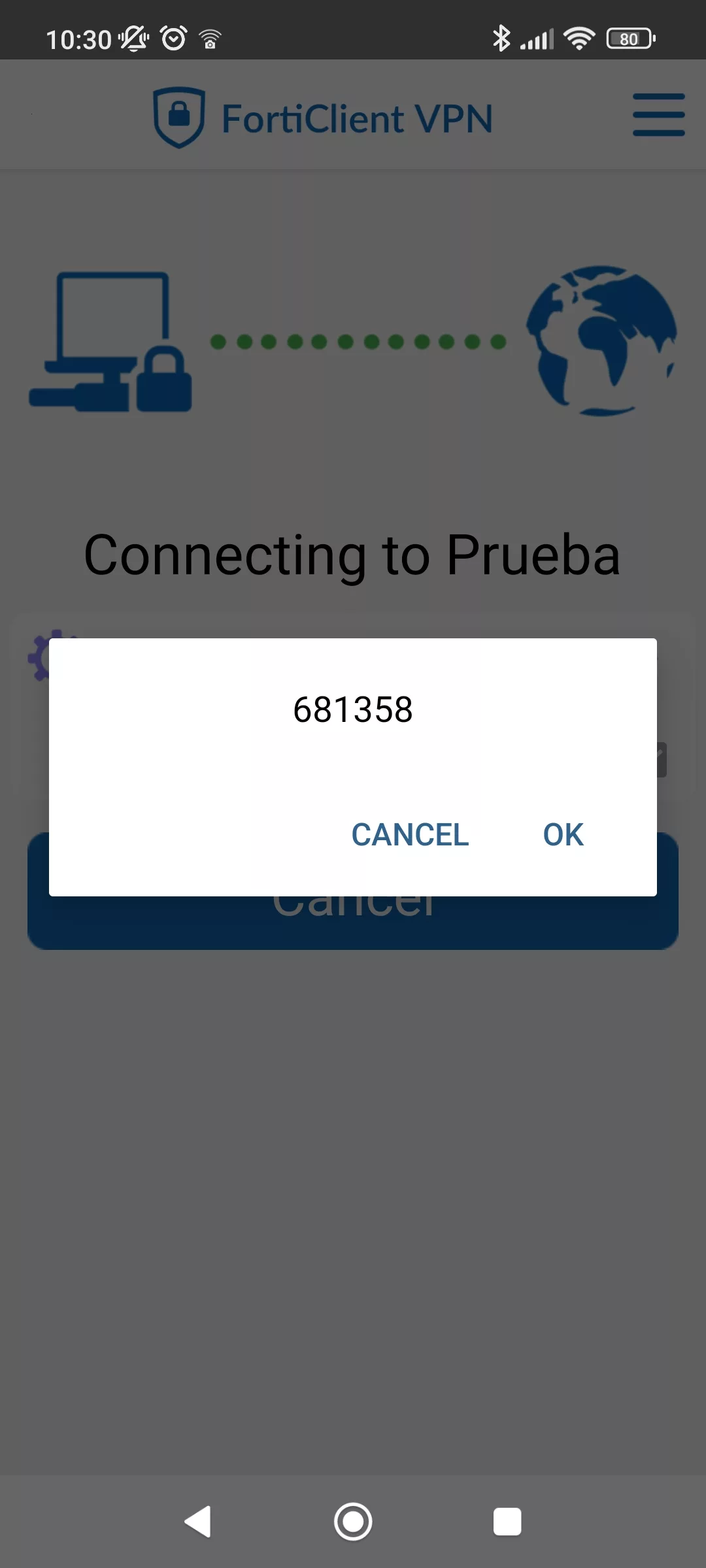

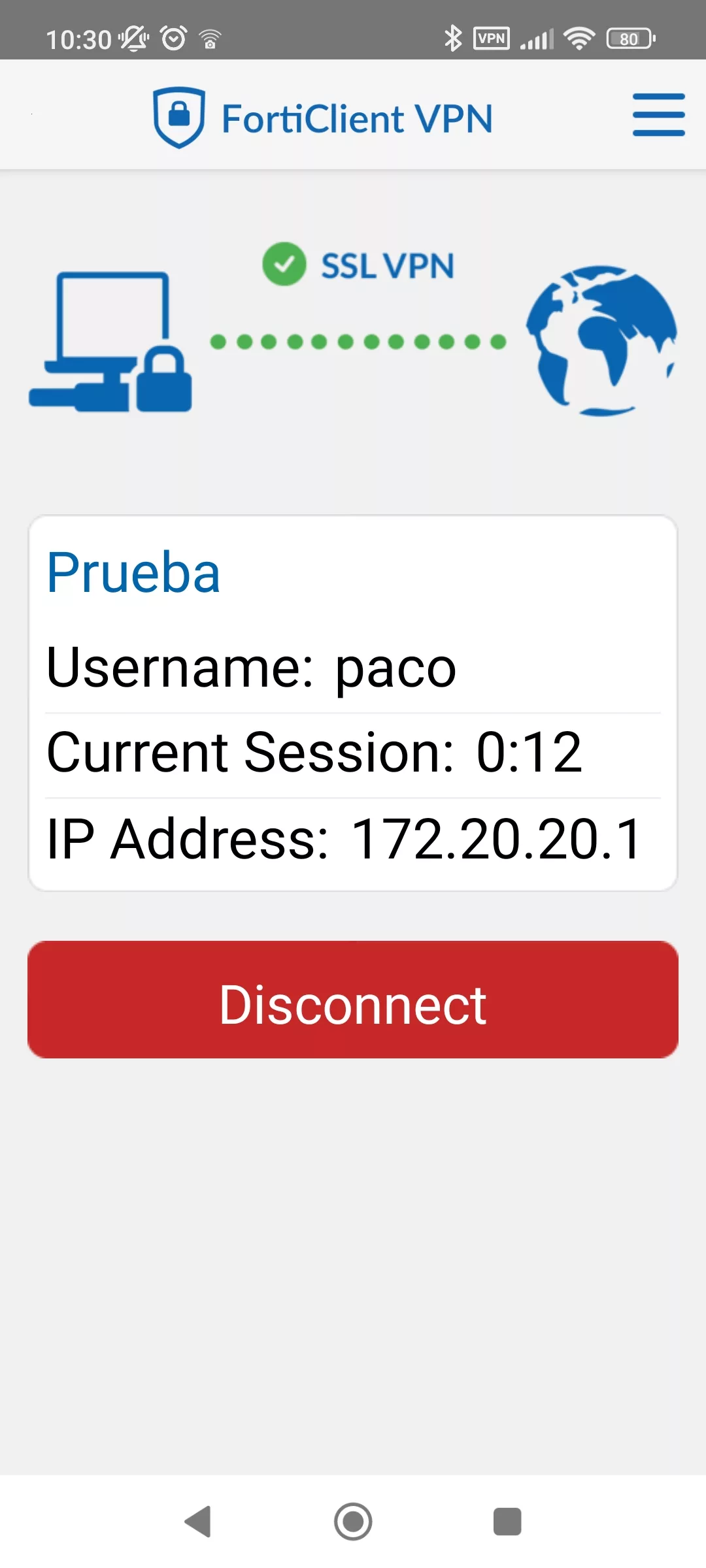

De modo que cuando ahora nos intentemos conectar con el usuario «paco» nos solicitará un token para autenticarnos en la VPN:

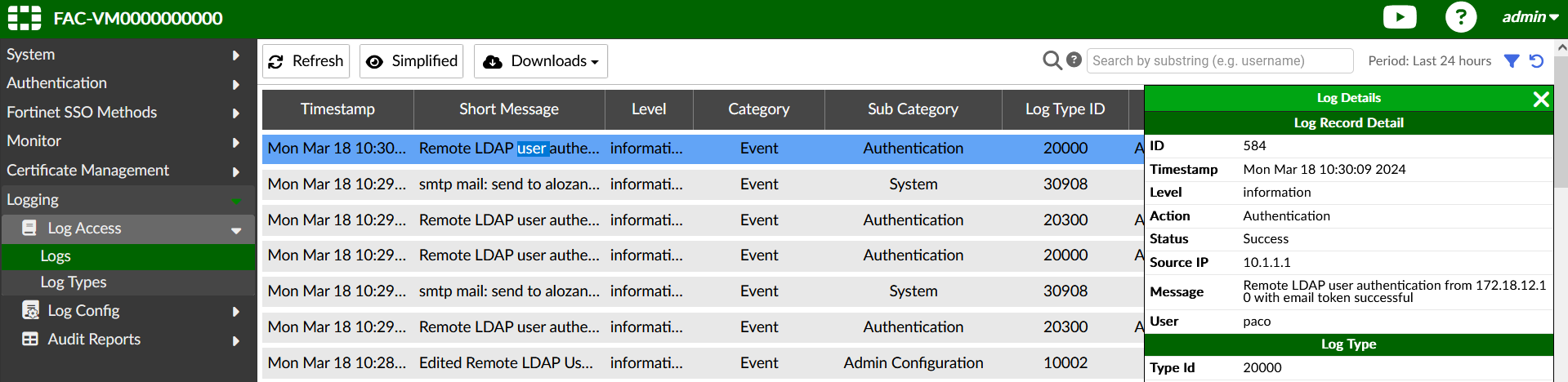

Si revisamos los logs del FAC podremos ver como el usuario se autenticó correctamente con el token por email: