Introducción:

En el mundo de la seguridad informática y la administración de sistemas, la protección de la información confidencial y la gestión segura de servidores y sistemas es esencial. El protocolo SSH (Secure Shell) se ha convertido en una herramienta fundamental para lograr estos objetivos. En este artículo, exploraremos en detalle qué es SSH, cómo funciona y los diversos usos que tiene en el mundo de la informática.

¿Qué es SSH?

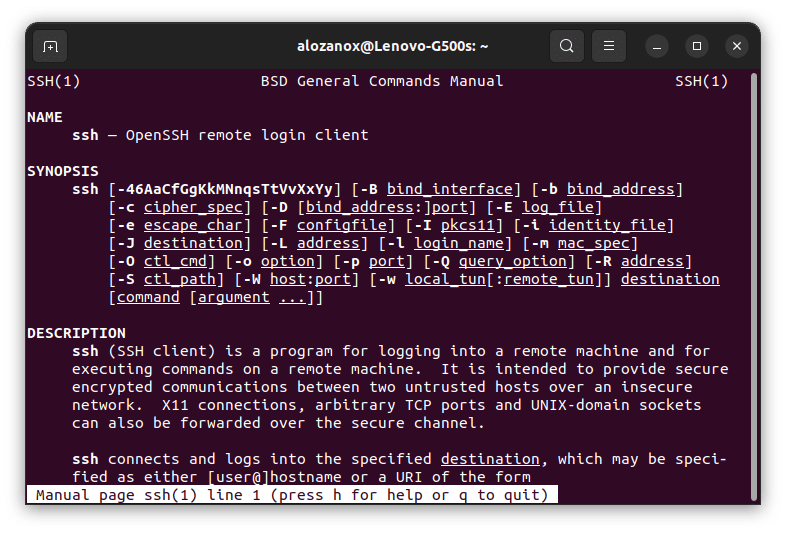

SSH, cuyas siglas corresponden a Secure Shell o «Capa de conexión segura», es un protocolo de red que proporciona una forma segura de acceder a sistemas y dispositivos remotos a través de una conexión encriptada. Fue desarrollado en 1995 por Tatu Ylönen y se ha convertido en un estándar ampliamente adoptado en la industria.

Funcionamiento de SSH:

SSH funciona mediante la creación de una conexión cifrada entre dos sistemas, conocidos como el cliente SSH y el servidor SSH. Esto permite la transferencia segura de datos y la ejecución de comandos en el sistema remoto sin que terceros puedan interceptar o modificar la información transmitida.

La seguridad de SSH se basa en la autenticación y el cifrado. Cuando un cliente SSH se conecta a un servidor SSH, ambas partes se autentican mutuamente mediante el intercambio de claves públicas y privadas. Una vez que la autenticación se ha completado con éxito, todas las comunicaciones entre el cliente y el servidor se cifran, lo que garantiza la confidencialidad de los datos transmitidos.

Usos de SSH:

- Acceso Remoto a Servidores: El uso más común de SSH es permitir a los administradores de sistemas acceder de forma segura a servidores y sistemas remotos. Esto es esencial para la gestión y el mantenimiento de servidores en centros de datos, nubes públicas y privadas, así como en entornos de hosting.

- Transferencia de Archivos Segura (SFTP, SCP): SSH también ofrece soluciones para la transferencia de archivos segura. Protocolos como SFTP (SSH File Transfer Protocol) y SCP (Secure Copy Protocol) permiten a los usuarios transferir archivos de manera segura entre sistemas locales y remotos.

- Túneles SSH: Los túneles SSH son una característica poderosa que permite enrutar el tráfico a través de conexiones SSH seguras. Esto se utiliza para proteger el tráfico de red, como el tráfico web o de bases de datos, en redes no confiables o públicas.

- Acceso a Consolas Remotas: SSH es útil para acceder a consolas de dispositivos de red, como enrutadores y conmutadores, para su configuración y mantenimiento. Esto garantiza que las contraseñas y otros datos sensibles no se transmitan en texto claro.

- Reenvío de Puertos: SSH permite el reenvío de puertos, lo que significa que un puerto en una máquina remota se puede redirigir a través de una conexión SSH y hacer que esté disponible en la máquina local. Esto es útil para acceder a servicios en sistemas remotos de forma segura.

- Automatización de Tareas: SSH se utiliza para automatizar tareas de administración de sistemas mediante scripts y herramientas de gestión. Esto facilita la administración eficiente de múltiples servidores.

- Acceso a Aplicaciones Gráficas: Con herramientas como X11 forwarding, es posible ejecutar aplicaciones gráficas remotas a través de SSH. Esto es útil en situaciones en las que se necesita ejecutar aplicaciones gráficas en servidores remotos.

Conclusión:

El protocolo SSH es una herramienta esencial en el ámbito de la seguridad informática y la administración de sistemas. Ofrece una forma segura de acceder a sistemas remotos, transferir archivos, proteger el tráfico de red y automatizar tareas. Su amplio conjunto de características lo convierte en una tecnología versátil y crucial para garantizar la confidencialidad e integridad de los datos en entornos informáticos. La adopción de SSH es fundamental para garantizar la seguridad y la eficiencia en la gestión de sistemas y servidores en la actualidad.