Durante las auditorías de cortafuegos que he realizado y revisando tickets abiertos por compañeros, he identificado una tendencia repetitiva que supone un riesgo serio para la seguridad de las organizaciones: la exposición innecesaria de puertos abiertos al exterior. Aunque parezca una configuración trivial, mantener puertos abiertos sin control puede convertirse en la puerta de entrada perfecta para atacantes automatizados, escaneos masivos o ataques dirigidos.

⚠️ ¿Por qué es peligroso tener puertos abiertos?

Cada puerto abierto es un punto de entrada potencial. Herramientas como Shodan permiten a cualquier usuario (o atacante) descubrir servicios expuestos en Internet. En muchos casos, se encuentran accesos administrativos, servicios inseguros o incluso dispositivos mal configurados expuestos directamente sin ningún tipo de protección.

Esto puede derivar en:

- Accesos no autorizados a interfaces administrativas.

- Explotación de vulnerabilidades en servicios desactualizados.

- Fugas de información y mapeo de red por parte de actores maliciosos.

- Inclusión en listas de bots o plataformas de escaneo automatizado.

✅ Buenas prácticas mínimas para asegurar tu Fortigate

A continuación, te comparto una serie de configuraciones que recomiendo implementar como base de seguridad en cualquier cortafuegos Fortigate expuesto a Internet:

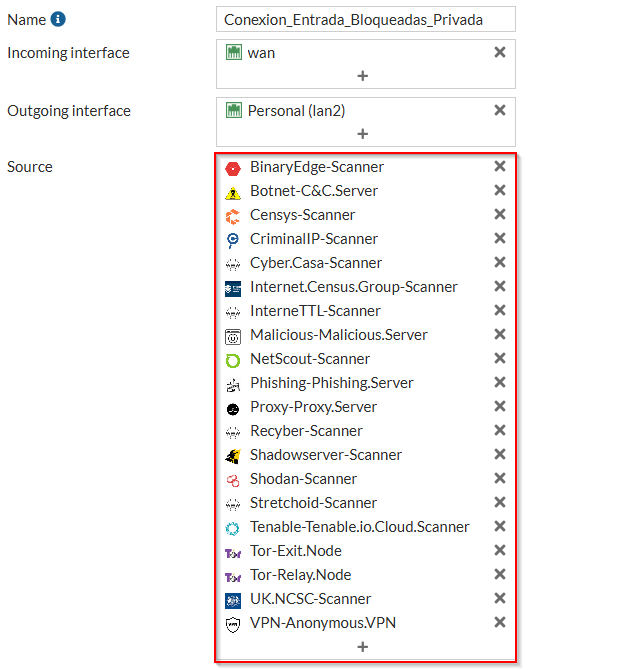

1. 🛡️ Bloqueo desde Shodan hacia servicios expuestos

Una forma sencilla de reducir la exposición es bloquear explícitamente las IPs de Shodan que constantemente escanean los rangos públicos. En este post de este blog se explican varias reglas útiles que puedes aplicar en tu Fortigate:

🔗 Reglas de bloqueo a servicios expuestos no autorizados en Fortigate

Tip: Estas reglas pueden actualizarse regularmente para incluir nuevos rangos IP de escáneres conocidos.

2. 🎯 Control de acceso a puertos mediante IPs públicas autorizadas

Si necesitas exponer un servicio específico (como SSH o RDP), la regla de entrada debe estar limitada únicamente a ciertas IPs públicas confiables (por ejemplo, la IP de tu oficina o proveedor). Esto reduce drásticamente el número de intentos de conexión no deseados.

Recomendación: Nunca dejes un puerto abierto “al mundo” (0.0.0.0/0) sin una capa adicional de autenticación o control de acceso.

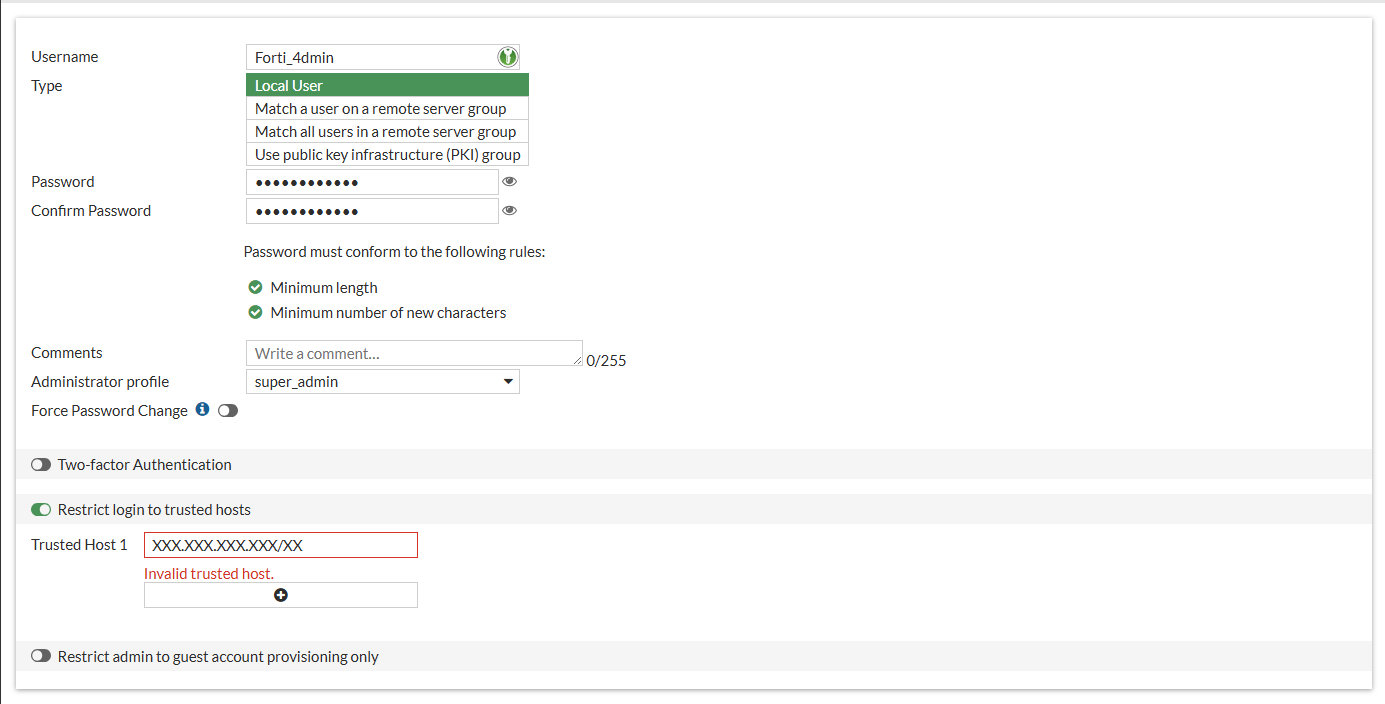

3. 🔐 Acceso a Fortigate desde WAN por HTTPS, puerto personalizado y Trusted Hosts

El acceso administrativo al firewall debe ser:

- Solo mediante HTTPS (desactiva HTTP).

- En un puerto no estándar, para evitar escaneos básicos automatizados.

- Con Trusted Hosts configurados en las cuentas de administrador, de modo que solo ciertas IPs puedan autenticarse.

Esta combinación de factores añade una capa extra de defensa contra ataques por fuerza bruta y escaneos automatizados.

4. 🚫 Deshabilitar Security Fabric en la interfaz WAN

El Security Fabric no debería estar activo en interfaces públicas como la WAN, salvo que esté específicamente configurado y controlado. En muchos casos, se deja habilitado por defecto, exponiendo información innecesaria y aumentando la superficie de ataque.

Verifica que esta opción esté desactivada si no se utiliza de forma intencionada.

📌 Conclusión

Los cortafuegos Fortigate son herramientas potentes, pero su seguridad depende directamente de cómo se configuren. No basta con instalar y asumir que todo está protegido por defecto. La exposición innecesaria de puertos, accesos administrativos inseguros o la falta de restricciones son errores que aún se repiten con demasiada frecuencia.

Revisar regularmente las configuraciones, aplicar buenas prácticas y mantenerse actualizado son pasos clave para proteger la infraestructura. No subestimes lo básico: cerrar un puerto puede salvarte de una brecha.