En entornos corporativos donde FortiGate es la solución de firewall y seguridad perimetral, contar con una política sólida de contraseñas no es simplemente una buena práctica: es una necesidad crítica. Desde la configuración de túneles IPsec hasta la autenticación de usuarios vía VPN o LDAP, cada eslabón de la cadena de acceso puede ser un punto de fallo si no se gestiona adecuadamente.

1. Seguridad en túneles IPsec: el rol de la Preshared Key (PSK)

Uno de los componentes más comunes en la configuración de una red segura entre sitios es el túnel IPsec. Este tipo de túnel cifra los datos que viajan entre dos puntos, pero su seguridad depende en gran medida de un elemento clave: la Preshared Key (PSK).

Una PSK débil (como “123456”, “admin” o fechas de cumpleaños) es una invitación abierta a ataques por diccionario o fuerza bruta. Una PSK segura debe cumplir con los siguientes requisitos:

- Al menos 16 caracteres.

- Combinación de mayúsculas, minúsculas, números y símbolos.

- Evitar palabras de diccionario o patrones predecibles.

Además, FortiGate permite usar autenticación basada en certificados, que es aún más robusta que la PSK tradicional. Sin embargo, si se opta por la PSK, su protección es tan fuerte como su complejidad.

2. Acceso remoto: usuarios VPN bajo control

En la era del trabajo remoto, muchas organizaciones utilizan VPN SSL o VPN IPsec para usuarios finales. Aquí es donde las políticas de contraseñas juegan un rol fundamental. Un usuario con credenciales débiles puede comprometer toda la red.

Buenas prácticas para usuarios VPN en FortiGate:

- Aplicar políticas de complejidad de contraseñas (mínimo de caracteres, mayúsculas, símbolos).

- Forzar cambios de contraseña periódicos.

- Habilitar autenticación multifactor (2FA) mediante FortiToken u otros métodos.

- Deshabilitar cuentas inactivas automáticamente.

FortiOS permite aplicar políticas de contraseñas directamente o integrarse con sistemas externos, como servidores LDAP o RADIUS, para centralizar el control.

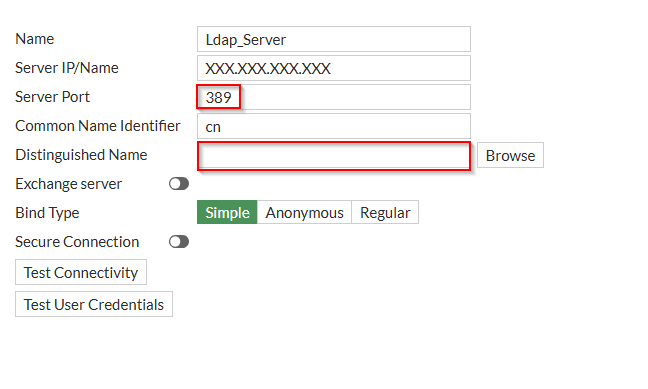

3. LDAP: autenticación centralizada, pero con el puerto correcto

Una configuración común en FortiGate es utilizar un servidor LDAP corporativo (como Active Directory) para autenticar usuarios de VPN. Aunque esto mejora la gestión centralizada de credenciales, introduce un riesgo si no se utiliza correctamente.

El LDAP en puerto 389 transmite las credenciales en texto plano, lo que representa una vulnerabilidad crítica si la comunicación es interceptada. Para evitar esto, siempre se debe usar LDAP sobre SSL (LDAPS) en el puerto 636, o bien, establecer un túnel TLS (STARTTLS).

Recomendaciones para conexiones LDAP seguras en FortiGate:

- Usar LDAPS con certificados válidos y firmados.

- Verificar que la cadena de confianza del certificado esté correctamente importada en el FortiGate.

- Realizar pruebas de conectividad segura antes de implementar en producción.

Advertencia técnica: cómo se puede comprometer una clave si no se toman medidas

4. Cómo se puede comprometer una clave si no se toman medidas

En esta sección explicaremos cómo un administrador de redes o un auditor de seguridad puede llegar a extraer contraseñas en texto plano durante un proceso de revisión o mantenimiento, con el objetivo de verificar el estado real de la seguridad de las conexiones configuradas en el cortafuegos FortiGate.

Este tipo de análisis es fundamental para evaluar riesgos que no siempre son visibles desde la interfaz gráfica o los logs del sistema. Muchas veces se asume que, por el simple hecho de estar funcionando, la configuración es segura —y nada más lejos de la realidad.

Ejemplos críticos de falsa sensación de seguridad:

Utilizar una cuenta privilegiada, como un administrador de dominio, para autenticar contra un servidor LDAP inseguro (sin cifrado SSL) no hace la conexión más confiable, al contrario: expone credenciales críticas en texto plano si se transmite por el puerto 389.

Tener una Preshared Key simple como 123456789 no asegura que el túnel IPsec esté protegido; de hecho, lo convierte en un objetivo fácil para ataques automatizados.

Contar con un usuario de VPN con una contraseña débil (como empresa2023) no protege contra ataques de fuerza bruta o escaneos de credenciales que se ejecutan constantemente desde internet.

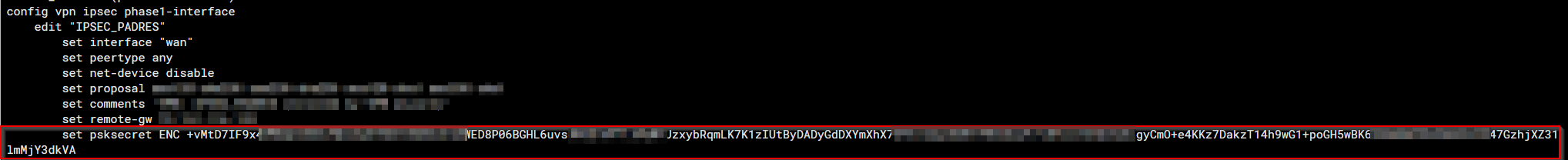

En la siguiente imagen, podemos ver un ejemplo de una Preshared Key correctamente configurada, la cual cumple con los estándares recomendados de complejidad y longitud. Este tipo de clave —que incluye una combinación aleatoria de letras mayúsculas, minúsculas, números y caracteres especiales— representa una barrera real frente a ataques de diccionario o fuerza bruta.

Ahora bien, aunque a primera vista la Preshared Key mostrada en el ejemplo anterior parece segura —por su longitud y aparente complejidad—, es importante comprender que FortiGate permite, bajo ciertas condiciones, recuperar esta clave en texto plano. Esto puede ser útil tanto para auditorías de seguridad, donde se desea validar si la PSK cumple con los requisitos mínimos, como para situaciones administrativas, en las que el responsable de red necesita recuperar una PSK extraviada.

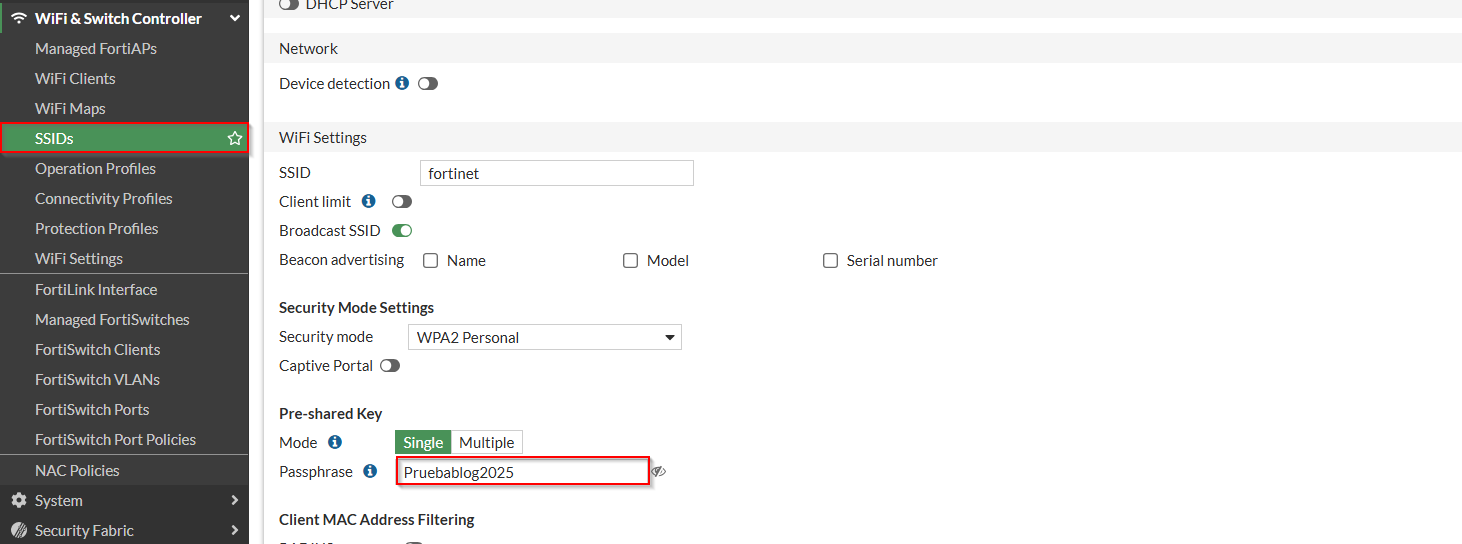

Una técnica conocida que permite ver la Preshared Key en texto claro consiste en aprovechar la funcionalidad de FortiGate para configurar redes Wi-Fi. En particular, se puede crear un SSID de prueba (red inalámbrica) y utilizar el valor del campo psksecret del túnel IPsec como si fuera la contraseña de esa red. Al hacerlo, FortiGate mostrará automáticamente esa clave en texto plano en la configuración del SSID, ya que en ese contexto no se cifra.

Este procedimiento no requiere acceso root ni herramientas externas, solo acceso al panel de administración del FortiGate. Aunque puede ser visto como una funcionalidad útil para la gestión, también representa un riesgo si se abusa o no se controla quién accede al sistema.

config wireless-controller vap

edit "prueba"

set passphrase ENC +dcQ5pGKr[@Qzci/xA$2f=Fd,?QxeEQ-Gj+k&X]p+dcQ5pGKr[@Qzci/xA$2f=Fd,?QxeEQ-Gj+k&X]p+dcQ5pGKr[@Qzci/xA$2f=Fd,?QxeEQ-Gj+k&X]p+dcQ5pGKr[@Qzci/xA$2f=Fd,?QxeEQ-Gj+k&X]p+dcQ5pGKr[@Qzci/xA$2f=Fd,?QxeEQ-Gj+k&X]p

next

endUna vez hayamos ejecutado los comandos necesarios para crear el SSID de prueba (recordemos que en este ejemplo la passphrase utilizada es ficticia y con fines ilustrativos), el siguiente paso será navegar por la interfaz de FortiGate para visualizar la clave en texto plano.

Para ello, debemos ir a:

WiFi & Switch Controller → SSID → [nombre del SSID creado]

Dentro de la configuración del SSID, localizaremos la sección Security Mode. Allí, FortiGate mostrará la contraseña configurada en texto claro, que en este caso es exactamente la misma Preshared Key utilizada originalmente en el túnel IPsec.

Este procedimiento confirma que es posible recuperar una PSK desde FortiGate sin necesidad de herramientas externas ni acceso al CLI avanzado, siempre y cuando se cuente con permisos de administración en la interfaz.

Además, es importante destacar que este mismo enfoque puede extenderse a otras configuraciones sensibles dentro del sistema:

- En entornos donde los usuarios VPN están definidos de forma local y sin políticas de cifrado reforzadas, es posible visualizar sus contraseñas bajo ciertas condiciones administrativas.

- Si el FortiGate está configurado para autenticarse contra un servidor LDAP inseguro (puerto 389 sin SSL), la contraseña del usuario de servicio LDAP también puede ser interceptada o incluso visualizada desde el propio archivo de configuración o tráfico en red.

Estas situaciones evidencian la importancia de no solo definir contraseñas robustas, sino también asegurar la forma en que se almacenan, transmiten y exponen dentro del entorno del cortafuegos.

Conclusión

La seguridad en entornos gestionados con FortiGate no depende únicamente de la activación de funcionalidades avanzadas o del cumplimiento superficial de configuraciones. Depende, sobre todo, de cómo se gestionan las credenciales, la forma en que se transmiten y el nivel de exposición que tienen dentro del sistema.

Hemos visto cómo una Preshared Key aparentemente compleja puede ser recuperada en texto plano a través métodos administrativos legítimos, y cómo usuarios VPN o contraseñas LDAP pueden quedar expuestas si no se aplican buenas prácticas como el uso de LDAPS (puerto 636) o políticas de acceso segmentado.

Por tanto, la verdadera seguridad no reside solo en tener contraseñas largas, sino en:

- Evitar conexiones sin cifrado.

- Controlar quién tiene acceso a la configuración.

- Auditar regularmente las credenciales expuestas o reutilizadas.

- Aplicar políticas de rotación, complejidad y doble factor de autenticación.

Una configuración funcional no es sinónimo de una configuración segura. FortiGate es una plataforma potente, pero debe ir acompañada de una estrategia de seguridad consciente, revisada y en constante evolución.

Implementar buenas prácticas en el manejo de contraseñas y autenticaciones no es opcional: es la primera línea de defensa contra brechas que pueden costar millones.