Una de las primeras líneas de defensa en la seguridad perimetral consiste en controlar estrictamente qué servicios están accesibles desde Internet. Los entornos mal configurados, con servicios expuestos innecesariamente o sin restricciones, son un blanco habitual para escaneos automáticos, intentos de explotación y tráfico malicioso constante.

En esta entrada, abordamos una práctica esencial en la configuración de cortafuegos Fortigate: bloquear conexiones de entrada provenientes de fuentes maliciosas conocidas, orientadas a servicios abiertos que no deben estar accesibles desde el exterior.

Objetivo

Restringir el acceso desde Internet hacia direcciones o servicios internos que no deban ser públicos, utilizando listas de amenazas externas proporcionadas por fuentes de inteligencia como:

- FireHOL

- Emerging Threats

- BinaryEdge

- Shodan

- Shadowserver

- Y muchos más.

Estas fuentes recopilan y actualizan continuamente direcciones IP utilizadas por botnets, redes de anonimato, escáneres de puertos, plataformas de ciberinteligencia ofensiva, entre otras amenazas activas.

¿Por qué aplicar este tipo de políticas?

- 🧱 Reducción de superficie de ataque: Evita que servicios innecesarios sean detectados por escáneres automatizados.

- 🔍 Mitigación proactiva: Bloquea conexiones sospechosas antes de que se conviertan en amenazas reales.

- 🧠 Inteligencia contextual: Se utilizan listas de reputación que están basadas en comportamientos, no solo en listas estáticas.

- 🛑 Protección contra C2 (Command & Control), proxies anónimos, y nodos TOR.

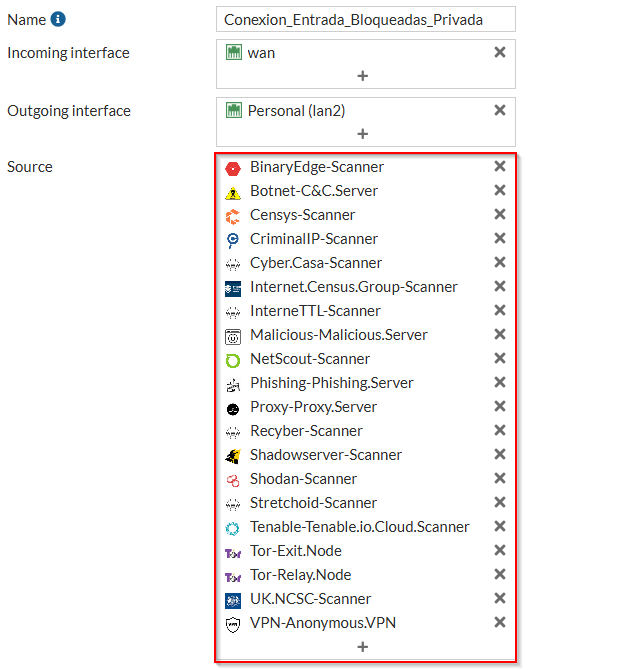

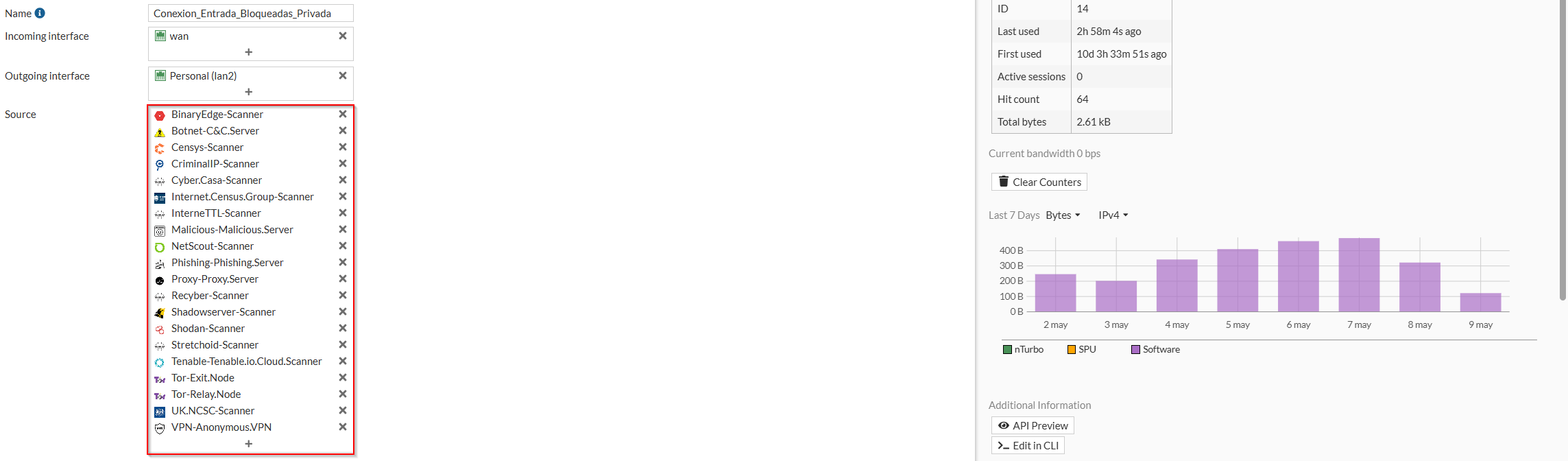

Ejemplo práctico: Política de denegación en Fortigate

A continuación, compartimos un comando CLI completo que puede aplicarse directamente en Fortigate para bloquear accesos entrantes desde una amplia variedad de fuentes maliciosas reconocidas:

config firewall policy

edit 0

set name "Conexion_Entrada_Bloqueadas_Privada"

set srcintf "wan" # Puede variar según la interfaz configurada para la conexión a Internet (p. ej., SD-WAN)

set dstintf "lan2" # Puede variar según la interfaz interna configurada en el entorno

set dstaddr "GRP_VIP"

set internet-service-src enable

set internet-service-src-name "Censys-Scanner" "InterneTTL-Scanner" "Malicious-Malicious.Server" "Phishing-Phishing.Server" "Proxy-Proxy.Server" "Shodan-Scanner" "Stretchoid-Scanner" "Tenable-Tenable.io.Cloud.Scanner" "Tor-Exit.Node" "Tor-Relay.Node" "VPN-Anonymous.VPN" "Botnet-C&C.Server" "BinaryEdge-Scanner" "CriminalIP-Scanner" "Cyber.Casa-Scanner" "Internet.Census.Group-Scanner" "NetScout-Scanner" "Recyber-Scanner" "Shadowserver-Scanner" "UK.NCSC-Scanner"

set schedule "always"

set service "ALL"

set logtraffic all

next

end

Recomendaciones adicionales

- Audita regularmente las políticas de firewall para verificar que no existan servicios abiertos no autorizados.

- Utiliza grupos de direcciones VIP para centralizar el control sobre qué servicios deben o no ser accesibles.

- Complementa estas reglas con segmentación de red y políticas de acceso granular, que trataremos en próximas publicaciones.

Configuración correcta de las Virtual IP (VIP)

Es fundamental que las Virtual IP (VIP) estén correctamente configuradas, ya que son el punto de entrada para los servicios publicados. Una mala definición puede anular cualquier medida de protección anterior.

Se recomienda seguir una estructura estándar y descriptiva para nombrarlas, como:

VIP_XXX.XXX.XXX.XXX_TCP_2709_YYY.YYY.YYY.YYY_1222Donde:

- XXX.XXX.XXX.XXX → Es la IP interna (LAN) del servidor que ofrece el servicio.

- TCP o UDP → El tipo de protocolo según el servicio (por ejemplo, TCP para HTTP/S, UDP para DNS).

- 2709 → El puerto de entrada público por el cual se accede desde el exterior.

- YYY.YYY.YYY.YYY → Indica que se aceptan conexiones desde cualquier dirección IP externa. Recomendación: Limitar esta dirección a una IP o rango específico siempre que sea posible.

- 1222 → El puerto real del servicio en el servidor interno.

🔐 Esta estructura no solo facilita el orden y la trazabilidad, sino que permite una rápida auditoría y revisión del propósito y configuración de cada VIP.

Recuerda que la publicación de servicios debe ser la excepción, no la norma. Cuantos menos puertos abiertos tengas, menor será tu superficie de ataque.